ایران پیپر :: پاسخگویی 24 ساعته

Handbook of Plant Nutrition

Calcium

برای دانلود رایگان مقاله اصلی به زبان انگلیسی اینجا کلیک کنید

فصل5 کلسیم

فهرست مطالب

5.1 اطلاعات تاریخی

5.1.1 تعیین ضرورت

5.2 نقش در گیاهان

5.2.1 تاثیر بر روی غشا

5.2.2 نقش در سلول های گیاهی

5.2.3 تاثیر بر روی آنزیم ها

5.2.4 درگیرشدن با فیتوهورمون ها

5.2.5 اثرات دیگر

5.3 تشخیص وضعیت کلسیم در گیاهان

5.3.1 علائم کمبود کلسیم

5.3.2 غلظت های کلسیم در گیاهان

5.3.3.1 شکل های ترکیبات کلسیم

5.3.3.2 توزیع کلسیم در گیاهان

5.3.3.3 گونه های کلسی کول و کلسی فیوج

5.3.3.4 غلظت های بحرانی کلسیم

5.3.3.5 جدول داده های غلظت های محصولات

5.4 ارزیابی وضعیت کلسیم در خاک

5.4.1 شکل های کلسیم در خاک

5.4.2 آزمون های خاک

5.4.3 داده های جدول پیرامون مقدار کلسیم های خاک

5.5 کودهای کلسیم

5.5.1 انواع کودها

5.5.2 عملکرد کودهای کلسیم

تقدیر و تشکر

منابع

5.1 اطلاعات تاریخی

5.1.1 تعیین ضرورت

کلسیم، این عنصر خاکی کمیاب یکی از عناصر فراوان در لیتوسفر است. در بیشتر خاکها به راحتی قابل دسترس است و یک عنصر غذایی برای گیاهان است، اما به طور فعال از سیتوپلاسم گیاه جدا است.

در سال 04، دسوسور نشان داد که بخشی کلی از بافتهای گیاهی از خاک میآید، نه از هوا. اما بعداً مشخص شد که عناصر غذایی اصلی گیاه شناسایی شدهاند. لیبیگ (در سال 40) اولین کسی بود که به شدت با این ایده موافق بود که عناصر ضروری از خاک گرفته میشوند، هرچند اسپرنگل اولین کسی بود که کلسیم را به عنوان عنصر ماکرو در سال 28 شناسایی کرد. کلسیم یکی از 20 عنصر ضروری است که اسپرنگل شناسایی کرده است.

سالم-هورمستار جوها (Avena sativa L.) را در محیطهای بی اثر با عناصر مختلفی که به عنوان محلول در سالهای 49 و 51 تهیه شده بودند، رشد دادند و مشخص گردید که حذف کلسیم اثرات مضری در رشد و نمو جو بر جای میگذرگاهد. به هر حال ساچ در سال 60 کشف کرد که گیاهان می توانند در محیط هیدروپونیک رشد کنند و این امر باعث شد تا بررسی عناصر مورد نیاز برای رشد گیاه بسیار آسانتر شود. اولین محلول غذایی قابل استفاده ساچ حاوی CaSO4 و CaHPO4 بود.

از اوایل قرن بیستم به خوبی مشخص شده بود که در نواحی از خاکهای آهکی، یک پوشش گیاهی بسیار متمایز متشکل از گونههای به اصطلاح کالسیکول وجود دارد. همچنین گروههای متمایزی از گونههای گیاهی وجود دارد که در خاکهای آهکی یافت نمیشود؛ گونههای کلسی فیوج[1].

5.2 عملکرد در گیاهان

کلسیم دارای نقش های مجزایی در گیاهان می باشد. بانگرت نشان داد که این ویژگیها را میتوان به چهار قسمت اصلی تقسیم کرد: (الف) تاثیرات بر روی غشاء، (ب) تاثیرات بر روی آنزیمها، (ج) تاثیرات بر روی دیوارههای سلولی و (د) برهمکنش های کلسیم با هورمون های گیاهی، اگرچه تاثیرات بر روی آنزیمها و برهمکنش با هورمون ها ممکن است نقش یکسانی داشته باشد. کلسیم به عنوان یون دوظرفیتی قادر نیست به شکل یک ترکیب کمپلکس مولکولی دربیاید ولی می تواند در یک کمپلکس مولکولی که به نظر می رسد نقش تعیین کننده ای دارد به مولکول ها متصل شود.

5.2.1 اثرات بر روی غشاء

اپستین ثابت کرد که دیواره سلولی در غیاب کلسیم در گیاهان در حال رشد سست می شود و انتخاب پذیری یون از بین میرود. یونهای کلسیم (Ca21) با اتصال گروههای فسفات و کربوکسیلات موجود در فسفولیپیدها و پروتئینهای غشای پلاسمایی سبب استحکام غشاء می شوند و به حفظ ساختار غشاء کمک میکنند. همچنین، بعضی برخی اثرات در بین غشا رخ میدهد، احتمالاً برهمکنش با کلسیم و پروتئینها که جزء اصلی از غشا هستند. احتمالاً، کلسیم ممکن است به به گروه های اسیدآمینه-فسفاتیدیل متصل شود. ااما فسفولیپیدها در سطوح خاصی ازسطوح اطراف و مجاور سخت تر هستند.

5.2.2 نقش در دیوارههای سلولی

کلسیم یک عنصر کلیدی در ساختار اولیه دیواره سلولی است. در دیواره سلولی اولیه میکرو فیبریل های سلو با هم بوسیله گلیکان های crosslinking، معمولاً پلیمرهای زیلوگلوکان (XG) و همچنین گلوکورابینوکسیلان در تیره گرامینه ها (گندمیان) و دیگر تک لپه ای ها متصل شده اند. این میکرو فیبریل های متصل شده در یک ماتریس جاسازی شده است، در حالیکه پکتین بیشترین قسمت ماکرومول ها را تشکیل می دهد. پکتین نیز در لایه میانی بین سلولی فراوان است.

[1] کلسی فیوج

نوع فایل: word صفحات ترجمه:25 سال: 2007 قیمت: 40000 تومان

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

جهت اطلاع از هزینه و زمان تحویل ترجمه، مقاله یا مقالات خود را به این ایمیل ارسال بفرمائید:

Email: aman.nazeri@yahoo.com

یا به شماره یا آی دی تلگرام زیر ارسال کنید:

آی دی تلگرام: amnazeri@

شماره تماس و شماره تلگرام

8707 405 0930

سفارش شما در کمتر از 5 دقیقه ارزیابی و به اطلاع شما رسانده می شود.

دانلود مقاله انگلیسی با ترجمه آماده فیزیولوژی گیاهی، مقاله، ترجمه، مقاله ترجمه شده، پروپوزال فیزیولوژی گیاهی، مقاله ترجمه شده کودهای گیاهی، عناصر گیاهی، عناصر گیاه، کلسیم، کلسیم در گیاه

On the features and challenges of security and privacy in distributed internet of things

برای دانلود رایگان مقاله اصلی به زبان انگلیسی اینجا کلیک کنید

ویژگی ها و چالشهای امنیت و حریم خصوصی در اینترنت اشیای

توزیع شده

چکیده: در اینترنت اشیا،

میتوان خدمات را با معماری متمرکز ارائه کرد ، که در آن موجودیت های مرکزی،

اطلاعات را کسب و پردازش می کنند و ارائه می دهند. متناوبا، میتوان از معماری های

توزیع شده، که در آنها موجودیت ها، در مرزهای شبکه مشغول تبادل اطلاعات و تعامل

فعال با سایرین هستند نیز استفاده کرد. برای شناخت کاربرد و پایداری این روشهای

توزیع شده، شناخت مزایا و معایب آن نه تنه از نظر ویژگی ها بلکه از نظر امنیت و

حریم خصوصی نیز لازم است. هدف این مقاله نشان دادن این است که روشهای توزیع شده نه

تنها چالشهای مختلفی دارند که باید حل شود بلکه ویژگی ها و نقاط قوت جالب و متنوعی

نیز دارند.

کلمات کلیدی: اینترنت

اشیا، معماری های توزیع شده، امنیت

1.

مقدمه

مفهوم اینترنت اشیا (IoT) به مرور به وجود آمده است. با این حال ایده اصلی آن را میتوان در

یک جمله خلاصه کرد: یک شبکه جهانی از موجودیت های به هم مرتبط. در اکثر موارد این

موجودیت های ناهمگن، اشیا (مثلا انسانها و کامپیوترها، کتابها و ماشین ها، ابزارها

و غذا) دارای موقعیت فیزیکی قابل شناسایی، قابل بررسی هستند و روی اینترنت قابل

خواندنند. آنها میتوانند یک کانال ارتباطی با سایر موجودیت ها باز کنند و در هر

جا، هر زمان یا به هر روشی خدماتی را به آنها ارائه کنند یا از آنها بگیرند.

تکنولوژی های زیادی بعنوان بلوک های سازنده این حوزه جدید مطرح هستند نظیر شبکه

های حسگر بیسیم (WSN)، RFID، خدمات ابری،

واسط های ماشین به ماشین (M2M) و نظیر آن.

همچنین این طرح چندین حوزه کاربردی نظیر اتوماسیون، سلامتی، لجستیک، نظارت محیطی و

موارد مشابه دارد.

هیچ استراتژی منحصر به

فردی برای واقعیت بخشیدن به دیدگاه IoT وجود ندارد و

میتوان خدمات را به روش های مختلفی ارائه کرد. در روش متمرکز، پلتفرمهای کاربردی

موجود در اینترنت (مثلا خدمات ابری) اطلاعات را از موجودیت هایی که در شبکه جمع

آوری داده قرار دارند می گیرند و اطلاعات خام و داده ها را به موجودیت های دیگر

عرضه می کنند. این پلتفرمهای کاربردی ، کل جریان اطلاعاتی را کنترل می کنند و هیچ

پشتیبانی از دسترسی مستقیم به تامین کنندگان اطلاعات وجود ندارد یا اگر باشد کم

است. در واقع، چندین راه حل صنعتی برای استفاده از این روشها وجود دارد. از دیگر

سو، در یک روش توزیع شده نه تنها هوشمندی و تامین منابع در مرزهای شبکه قرار دارد

بلکه پلتفرمهای کاربردی مختلف نیز میتوانند باهم به صورت پویا همکاری کنند. در حوزه IoT، اهمیت روشهای

توزیع شده بعنوان مولفه ای از اینترنت آینده اشیا، قبلا در مقالات مطرح شده است.

با این حال تحلیل واضحی از ویژگی ها وچالشهای آن وجود ندارد. برای شناخت اهمیت و

کاربرد این روشهای توزیع شده، شناخت ویژگی های اصلی و اصول مهم، شامل مزایا و

معایب آن ضروریست. همچنین از آنجایی که حریم خصوصی و امنیت فاکتورهای مهمی هستند

که بر حوزه انطباق IoT تاثیر

میگذارند، شناخت چالشهای امنیت و حریم خصوصی و مزایای روشهای توزیع شده و امیدبخش

ترین روشها در این حوزه اهمیت دارد. اگر چالشها خیلی پیچیده باشند، مزایای آنها

کمتر است ، احتمالا از روشهای متمرکز برای توسعه IoT استفاده می

شود. هدف این مقاله بررسی و پاسخ به این سوالات است.

ساختار این مقاله به صورت

زیر است. بخش 2 به تحلیل روشهای متمرکز و غیرمتمرکز می پردازد. ما در بخش سه

جدیدترین روشهای موجود و طبقه بندی آنها ، و نیز تحلیلی از ویژگی های این روشها را

ارائه می کنیم. بخش 3 روی تحلیل چالشهای امنیتی مختلف متمرکز است. ما در این بخش

چالشهای امنیتی موجود در IoT را بررسی کرده

، مدل مهاجمان در معماریهای متمرکز و غیر متمرکز و چالشهای اساسی و روشهای امیدبخش

در طراحی مکانیزم های امنیتی را بررسی می کنیم. در نهایت نتیجه گیری در بخش 4

ارائه می شود.

2.

یک اینترنت اشیای توزیع

شده

2.1.

کارهای مرتبط: دولت ، محیط

اکادمیک و صنعت

مفهوم اینترنت اشیای توزیع شده مفهومی جدید نیست. در حقیقت

اسناد رسمی مختلف، آن را بعنوان یکی از استراتژی های ممکن برای وارد کردن رویای IoT به

دنیای واقعیت می دانند و به وضوح اشاره شده که توسعه معماریهای اتوماتیک غیر

متمرکز و موقعیت و هوش در مرزهای شبکه ، مسائلی هستند که باید بررسی شوند. هنوز هم

برخی سوالات کلیدی وجود دارند که باید برای پیاده سازی این استراتژی ها در دنیای

واقعی پاسخ داده شوند نظیر شرایط خاصی که در آن هوش شبکه باید توزیع شود. برای

پاسخ به این سوالات، مطالعه نیازهای خاص هر مورد کاربرد اهمیت دارد. مثلا اینکه

آیا مورد کاربردی نیاز به پشتیبانی از مالکیت توزیع شده داده ها دارد یا نه. این و

سایر مسائلی پدید آمده ، به دقت توسط جامعه محققین بررسی شده اند.

مقاله های تحقیقاتی مختلفی وجود دارد که نمونه های مختلف

معماری های توزیع شده IoT را مطالعه می

کنند. مثلا گومز-گوییری و لوپز-دی-ایپینا مفهوم وب اشیا (استفاده از پروتکل های وب

برای پیاده سازی IoT) را با مفهوم

فضای سه گانه (استفاده از تکنیک های وب معنایی برای تبادل دانش در فضای اشتراکی

محلی توزیع شده) ترکیب می کنند تا محیط توزیع شده ای بسازند که دستگاه ها در دو یا

چند فضا قراربگیرند و بتوانند از طریق خدمات اینترنت با هم در تعامل باشند. در

مثال دیگری که دیدگاه جامع تری دارد، نینگ و لیو ، سیستم ناهمگنی را تشریح می کنند

که با عنوان U2IoT شناخته می شود

و از دو سیستم فرعی واحد IoT که سلول بنیادی است و راه حل هایی برای

کاربردهای خاص ارائه می کند و نیز IoT همه جا حاضر که

واحدهای مختلف IoT را با سایر بخش

های مدیریتی و کنترلی و تعاملی موجودیت ها ترکیب می کند، تشکیل شده است.

پروژه های تحقیقاتی زیادی هستند که بعد از سال 2012 به صورت

مستقیم یا غیر مستقیم توسط دولت ها هدایت می شوند و در حال مطالعه معماریهای IoT توزیع شده

هستند. به صورت دقیقتر، یکی از این پروژه ها، IoT-A است که هدف آن ایجاد یک مدل معماری مرجع برای قابلیت همکاری سیستم

های اینترنت اشیاست. متذکر می شویم که چنین معماری مرجعی مجوزی درباره چگونگی

همکاری این موجودیت ها یا کسی که باید داده ها را تحلیل کنند و خدمات مختلف را

ارائه کند نمی دهند. هنوز، مدل ارتباطی ، مفاهیمی برای ایجاد برنامه های توزیعی

ارائه می کند و به موجودیت های دیجیتال، امکان ارتباط مستقیم و تعامل با موجودیت

های دیجیتال را می دهد. بعلاوه، موقعیت هوش در مرزهای شبکه ، نیز به صورت ضمنی در

نظر گرفته می شود زیرا گستره موجودیت های دیجیتال از دستگاه های ساده تا دستگاه

های انتزاعی که از دستگاه های توزیع شده مختلفی ایجاد شده اند را شامل می شود.

بنابراین باید از بلوک های سازنده آن در آینده برای ایجاد کاربردهای توزیع شده IoT استفاده کرد.

برخی از بلوک های سازنده ای که به ایجاد IoT توزیع شده کمک

می کنند، به صورت غیر مستقیم در پروژه های تحقیقاتی مطالعه شده اند. مثلا پروژه HYDRA یک میان افزار متن باز را توسعه داد که به دستگاه های قانونی

امکان ارائه خدمات وب را به صورت مستقیم و غیرمستقیم از طریق اینترنت می داد. HYDRA همچنین ابزارهایی ارائه می کرد که میتوان از آنها برای ایجاد

همکاری استفاده کرد مثل واسط اکتشاف خدمات و دستگاه. این واسط می تواند از یک آنتولوژی

برای توضیح خدمات موجود و رسیدن به جامعیت معنایی استفاده کرد. پروژه دیگری به اسم

SENSEI تمرکز بیشتری روی ایجاد یک واسط جامع برای دسترسی به جزیه های

خدمات شبکه بیسیم (WSN) داشت. اما

نتایج دیگری تولید کرد نظیر دایرکتوری منابعی که به صورت معنایی فعال هستند، و

سیستم های مدریت محلی که از وجود چنین دایرکتوریهایی استفاده می کنند. در نهایت

سایر پروژه ها نظیر CUBIQ و SMARTPRODUCTS مکانیزم های مختلف مبتنی بر P2P نظیر سیستم های

انتشار/ اشتراک توزیع شده و سیستم ذخیره سازی توزیع شده را مطالعه کردند.

ورای تحقیقات تئوریک ، شرکت های زیاد و استارت آپ های

بیشماری هستند که شروع به استفاده از تکنولوژی های ابری برای ارائه خدمات IoT کرده اند. ایده

کلیدی این است که همه دستگاه های مرزی اینترنت اشیا ، اطلاعات خود را به صورت دوره

ای به یک پلتفرم کاربردی در ابر می فرستند. این پلتفرم همه داده ها را ذخیره کرده

و واسط API حرفه ای ایجاد

میکند که شخص ثالث می تواند از آن برای ایجاد برنامه های کاربردی IoT استفاده کند.

این ها روشهای مختلفی برای پیاده سازی این نوع پلتفرم ها هستند: از محیط بسته ای

که حتی حسگرها نیز توسط شرکت کنترل می شوند تا پلتفرم های بازتری که امکان یکپارچه

سازی پایگاه داده ها و دستگاه های خارجی را می دهد.: سیستم های مرزی عمدتا مثل

شبکه ها و پلتفرم های کاربردی جمع آوری اطلاعات از سایر تامین کنندگان عمل میکنند

که البته با هم در ارتباط نیستند. هنوز پلتفرمهایی هایی وجود دارند که ایده ایجاد

ابرهای ترکیبی و خصوصی را دنبال می کنند و میتوان آن ها را در یک محیط ابری توسعه

داد. این پلتفرم ها نه تنها امکان وجود هوش محلی را فراهم می کنند بلکه میتوانند

اطلاعات و خدماتی را با سیستم های بیرونی مبادله کنند و بنابراین به سادگی تبدیل

به نمونه ای از IoT توزیع شده می

شوند.

2.2.

طبقه بندی دیدگاه ها

ما در بخش قبلی مشاهده کردیم که در اکثر معماریهای توزیع

شده IoT دو اصل در نظر

گرفته شده است: (1) موقعیت هوش و تامین خدمات در مرزهای شبکه (هوش مرزی) و (2)

تعامل بین موجودیت های مختلف برای رسیدن به هدف (همکاری). در واقع این دو اصل، به

ترتیب مبنای ساخت سیستم های غیر متمرکز و توزیع شده هستند. در تئوری سازمانی،

سیستم های نامتمرکز، تصمیم گیری را به موجودیت های سطح پایین تر محول می کنند. این

کار امکان پیاده سازی هر تصمیمی را بدون تکیه بر موجودیت های سطح بالا می دهد. از

دیگر سو، سیستم توزیع شده از چندین موجودیت تشکیل شده است که با هم در ارتباط اند

و بعنوان سیستمی منسجم به کاربر نشان داده میشوند. این دو اصل، هوش مرزی و همکاری ، را میتوان برای

تعریف طبقه بندی روشهای توزیع شده اینترنت اشیا که در ادامه ارائه شده اند استفاده

کرد. دوتا از این روش ها (IoT مشارکتی و

اینترنت اشیای متصل) فقط با یکی از این اصول تطابق دارد درحالیکه IoT کاملا توزیع

شده با هر دو اصل مطابق است. ما تعریف IoT توزیع شده را

نیز بخاطر کامل بودنش در نظر خواهیم گرفت:

1) IoT متمرکز: اینترنت

اشیای متمرکز (شکل 1A) هیچ اصل از

پیش تعیین شده ای را ارائه نمی کند. در این سناریو، شبکه های جمع آوری داده (یعنی

شبکه های اشیا نظیر تلفن های موبایل، حسگرهای رادیویی و خودروها) غیرفعالند: تنها

وظیفه، تامین داده است. همه این داده ها توسط یک موجودیت متمرکز مکانیابی می شوند

که آن را به اطلاعات تبدیل و ترکیب کرده و آن را به مشتریان تحویل می دهد. در

نتیجه، اگر کاربران بخواهد از خدمات IoT استفاده کند،

بایداز طریق اینترنت به واسطهایی که موجودیت متمرکز ارائه می کند، متصل شوند. مثلا

، موجودیت متمرکز می تواند به وسیله یک سرور مجزا یا خوشه ای از دستگاه هایی که

ابررا تشکیل می دهند (یا حتی در خود ابر قرار دارند مثل راه حل هایی نظیر آنچه در [4] آمده است) به بقیه معرفی شود. همچنین واسطهای آنها میتوانند داده

های خام و از پیش پردازش شده را تامین کنند که امکان ایجاد خدمات پیچیده شخص ثالث

را فراهم کند.

2) IoT مشارکتی: در

عین حال که در این روش هوش شبکه هنوز در موجودیت های مرکزی متمرکز است (شبکه های

جمع آوری داده هنوز مثل یک موجودیت غیرفعال عمل کرده و کاربران از طریق واسطهای

موجودیت مرکزی به اطلاعات دسترسی دارند) تفاوت اصلی با IoT متمرکز ،

انطباق با اصول همکاری است. در نتیجه، موجودیت های متمرکز مختلفی وجود دارند که

داده یا اطلاعات را باهم تبادل می کنند و خدمات جدیدی تولید می کنند یا اینکه

موارد موجود را غنی تر می کنند (مثل شک 1B). مثلا تامین کنندگان خدمات IoT که نورافشانی

در جو شهرهای مختلف را تحلیل می کنند میتوانند برای ایجاد تصویری از سطح نور در کل

کشور باهم همکاری کنند.

3) اینترنت اشیای متصل: در این روش ، شبکه های جمع آوری

داده (اینترنت اشیا) میتواند واقعا اطلاعات محلی را جمع آوری کند و نه تنها آن را

به موجودیت های مرکزی بلکه به کاربران دور و محلی نیز ارائه کند (شکل 1C). با این حال مکانیزم زیربنایی (مثل خدمات اکتشافی، آنتولوژی)

وجود ندارد که تعامل بین این موجودیت ها را تسهیل کند. در نتیجه معمولا اطلاعات از

اینترانت ها به موجودیت مرکزی جریان می یابند که این موجودیت قادر به ایجاد یک دید

جامع از کل سیستم خواهد بود. مثلا بیمارستانهایی با قابلیت IoT نیاز به دسترسی

به خدمات موجودیت متمرکز IoT برای کسب

اطلاعات سراسری (مثل میزان اشغال بودن بستر) دارند. با این حال متذکر می شویم که

اگر موجودیت های مرکزی شکست بخورند، سرورهای محلی (مثل ثبت علائم حیاتی بیماران

محلی) هنوز هم قابل دسترس اند.

ویژگی ها و چالشهای امنیت و حریم خصوصی در اینترنت اشیای توزیع شده

چکیده: در اینترنت اشیا، میتوان خدمات را با معماری متمرکز ارائه کرد ، که در آن موجودیت های مرکزی، اطلاعات را کسب و پردازش می کنند و ارائه می دهند. متناوبا، میتوان از معماری های توزیع شده، که در آنها موجودیت ها، در مرزهای شبکه مشغول تبادل اطلاعات و تعامل فعال با سایرین هستند نیز استفاده کرد. برای شناخت کاربرد و پایداری این روشهای توزیع شده، شناخت مزایا و معایب آن نه تنه از نظر ویژگی ها بلکه از نظر امنیت و حریم خصوصی نیز لازم است. هدف این مقاله نشان دادن این است که روشهای توزیع شده نه تنها چالشهای مختلفی دارند که باید حل شود بلکه ویژگی ها و نقاط قوت جالب و متنوعی نیز دارند.

کلمات کلیدی: اینترنت اشیا، معماری های توزیع شده، امنیت

1. مقدمه

مفهوم اینترنت اشیا (IoT) به مرور به وجود آمده است. با این حال ایده اصلی آن را میتوان در یک جمله خلاصه کرد: یک شبکه جهانی از موجودیت های به هم مرتبط. در اکثر موارد این موجودیت های ناهمگن، اشیا (مثلا انسانها و کامپیوترها، کتابها و ماشین ها، ابزارها و غذا) دارای موقعیت فیزیکی قابل شناسایی، قابل بررسی هستند و روی اینترنت قابل خواندنند. آنها میتوانند یک کانال ارتباطی با سایر موجودیت ها باز کنند و در هر جا، هر زمان یا به هر روشی خدماتی را به آنها ارائه کنند یا از آنها بگیرند. تکنولوژی های زیادی بعنوان بلوک های سازنده این حوزه جدید مطرح هستند نظیر شبکه های حسگر بیسیم (WSN)، RFID، خدمات ابری، واسط های ماشین به ماشین (M2M) و نظیر آن. همچنین این طرح چندین حوزه کاربردی نظیر اتوماسیون، سلامتی، لجستیک، نظارت محیطی و موارد مشابه دارد.

هیچ استراتژی منحصر به فردی برای واقعیت بخشیدن به دیدگاه IoT وجود ندارد و میتوان خدمات را به روش های مختلفی ارائه کرد. در روش متمرکز، پلتفرمهای کاربردی موجود در اینترنت (مثلا خدمات ابری) اطلاعات را از موجودیت هایی که در شبکه جمع آوری داده قرار دارند می گیرند و اطلاعات خام و داده ها را به موجودیت های دیگر عرضه می کنند. این پلتفرمهای کاربردی ، کل جریان اطلاعاتی را کنترل می کنند و هیچ پشتیبانی از دسترسی مستقیم به تامین کنندگان اطلاعات وجود ندارد یا اگر باشد کم است. در واقع، چندین راه حل صنعتی برای استفاده از این روشها وجود دارد. از دیگر سو، در یک روش توزیع شده نه تنها هوشمندی و تامین منابع در مرزهای شبکه قرار دارد بلکه پلتفرمهای کاربردی مختلف نیز میتوانند باهم به صورت پویا همکاری کنند. در حوزه IoT، اهمیت روشهای توزیع شده بعنوان مولفه ای از اینترنت آینده اشیا، قبلا در مقالات مطرح شده است. با این حال تحلیل واضحی از ویژگی ها وچالشهای آن وجود ندارد. برای شناخت اهمیت و کاربرد این روشهای توزیع شده، شناخت ویژگی های اصلی و اصول مهم، شامل مزایا و معایب آن ضروریست. همچنین از آنجایی که حریم خصوصی و امنیت فاکتورهای مهمی هستند که بر حوزه انطباق IoT تاثیر میگذارند، شناخت چالشهای امنیت و حریم خصوصی و مزایای روشهای توزیع شده و امیدبخش ترین روشها در این حوزه اهمیت دارد. اگر چالشها خیلی پیچیده باشند، مزایای آنها کمتر است ، احتمالا از روشهای متمرکز برای توسعه IoT استفاده می شود. هدف این مقاله بررسی و پاسخ به این سوالات است.

ساختار این مقاله به صورت زیر است. بخش 2 به تحلیل روشهای متمرکز و غیرمتمرکز می پردازد. ما در بخش سه جدیدترین روشهای موجود و طبقه بندی آنها ، و نیز تحلیلی از ویژگی های این روشها را ارائه می کنیم. بخش 3 روی تحلیل چالشهای امنیتی مختلف متمرکز است. ما در این بخش چالشهای امنیتی موجود در IoT را بررسی کرده ، مدل مهاجمان در معماریهای متمرکز و غیر متمرکز و چالشهای اساسی و روشهای امیدبخش در طراحی مکانیزم های امنیتی را بررسی می کنیم. در نهایت نتیجه گیری در بخش 4 ارائه می شود.

2. یک اینترنت اشیای توزیع شده

2.1. کارهای مرتبط: دولت ، محیط اکادمیک و صنعت

مفهوم اینترنت اشیای توزیع شده مفهومی جدید نیست. در حقیقت اسناد رسمی مختلف، آن را بعنوان یکی از استراتژی های ممکن برای وارد کردن رویای IoT به دنیای واقعیت می دانند و به وضوح اشاره شده که توسعه معماریهای اتوماتیک غیر متمرکز و موقعیت و هوش در مرزهای شبکه ، مسائلی هستند که باید بررسی شوند. هنوز هم برخی سوالات کلیدی وجود دارند که باید برای پیاده سازی این استراتژی ها در دنیای واقعی پاسخ داده شوند نظیر شرایط خاصی که در آن هوش شبکه باید توزیع شود. برای پاسخ به این سوالات، مطالعه نیازهای خاص هر مورد کاربرد اهمیت دارد. مثلا اینکه آیا مورد کاربردی نیاز به پشتیبانی از مالکیت توزیع شده داده ها دارد یا نه. این و سایر مسائلی پدید آمده ، به دقت توسط جامعه محققین بررسی شده اند.

مقاله های تحقیقاتی مختلفی وجود دارد که نمونه های مختلف معماری های توزیع شده IoT را مطالعه می کنند. مثلا گومز-گوییری و لوپز-دی-ایپینا مفهوم وب اشیا (استفاده از پروتکل های وب برای پیاده سازی IoT) را با مفهوم فضای سه گانه (استفاده از تکنیک های وب معنایی برای تبادل دانش در فضای اشتراکی محلی توزیع شده) ترکیب می کنند تا محیط توزیع شده ای بسازند که دستگاه ها در دو یا چند فضا قراربگیرند و بتوانند از طریق خدمات اینترنت با هم در تعامل باشند. در مثال دیگری که دیدگاه جامع تری دارد، نینگ و لیو ، سیستم ناهمگنی را تشریح می کنند که با عنوان U2IoT شناخته می شود و از دو سیستم فرعی واحد IoT که سلول بنیادی است و راه حل هایی برای کاربردهای خاص ارائه می کند و نیز IoT همه جا حاضر که واحدهای مختلف IoT را با سایر بخش های مدیریتی و کنترلی و تعاملی موجودیت ها ترکیب می کند، تشکیل شده است.

پروژه های تحقیقاتی زیادی هستند که بعد از سال 2012 به صورت مستقیم یا غیر مستقیم توسط دولت ها هدایت می شوند و در حال مطالعه معماریهای IoT توزیع شده هستند. به صورت دقیقتر، یکی از این پروژه ها، IoT-A است که هدف آن ایجاد یک مدل معماری مرجع برای قابلیت همکاری سیستم های اینترنت اشیاست. متذکر می شویم که چنین معماری مرجعی مجوزی درباره چگونگی همکاری این موجودیت ها یا کسی که باید داده ها را تحلیل کنند و خدمات مختلف را ارائه کند نمی دهند. هنوز، مدل ارتباطی ، مفاهیمی برای ایجاد برنامه های توزیعی ارائه می کند و به موجودیت های دیجیتال، امکان ارتباط مستقیم و تعامل با موجودیت های دیجیتال را می دهد. بعلاوه، موقعیت هوش در مرزهای شبکه ، نیز به صورت ضمنی در نظر گرفته می شود زیرا گستره موجودیت های دیجیتال از دستگاه های ساده تا دستگاه های انتزاعی که از دستگاه های توزیع شده مختلفی ایجاد شده اند را شامل می شود. بنابراین باید از بلوک های سازنده آن در آینده برای ایجاد کاربردهای توزیع شده IoT استفاده کرد.

برخی از بلوک های سازنده ای که به ایجاد IoT توزیع شده کمک می کنند، به صورت غیر مستقیم در پروژه های تحقیقاتی مطالعه شده اند. مثلا پروژه HYDRA یک میان افزار متن باز را توسعه داد که به دستگاه های قانونی امکان ارائه خدمات وب را به صورت مستقیم و غیرمستقیم از طریق اینترنت می داد. HYDRA همچنین ابزارهایی ارائه می کرد که میتوان از آنها برای ایجاد همکاری استفاده کرد مثل واسط اکتشاف خدمات و دستگاه. این واسط می تواند از یک آنتولوژی برای توضیح خدمات موجود و رسیدن به جامعیت معنایی استفاده کرد. پروژه دیگری به اسم SENSEI تمرکز بیشتری روی ایجاد یک واسط جامع برای دسترسی به جزیه های خدمات شبکه بیسیم (WSN) داشت. اما نتایج دیگری تولید کرد نظیر دایرکتوری منابعی که به صورت معنایی فعال هستند، و سیستم های مدریت محلی که از وجود چنین دایرکتوریهایی استفاده می کنند. در نهایت سایر پروژه ها نظیر CUBIQ و SMARTPRODUCTS مکانیزم های مختلف مبتنی بر P2P نظیر سیستم های انتشار/ اشتراک توزیع شده و سیستم ذخیره سازی توزیع شده را مطالعه کردند.

ورای تحقیقات تئوریک ، شرکت های زیاد و استارت آپ های بیشماری هستند که شروع به استفاده از تکنولوژی های ابری برای ارائه خدمات IoT کرده اند. ایده کلیدی این است که همه دستگاه های مرزی اینترنت اشیا ، اطلاعات خود را به صورت دوره ای به یک پلتفرم کاربردی در ابر می فرستند. این پلتفرم همه داده ها را ذخیره کرده و واسط API حرفه ای ایجاد میکند که شخص ثالث می تواند از آن برای ایجاد برنامه های کاربردی IoT استفاده کند. این ها روشهای مختلفی برای پیاده سازی این نوع پلتفرم ها هستند: از محیط بسته ای که حتی حسگرها نیز توسط شرکت کنترل می شوند تا پلتفرم های بازتری که امکان یکپارچه سازی پایگاه داده ها و دستگاه های خارجی را می دهد.: سیستم های مرزی عمدتا مثل شبکه ها و پلتفرم های کاربردی جمع آوری اطلاعات از سایر تامین کنندگان عمل میکنند که البته با هم در ارتباط نیستند. هنوز پلتفرمهایی هایی وجود دارند که ایده ایجاد ابرهای ترکیبی و خصوصی را دنبال می کنند و میتوان آن ها را در یک محیط ابری توسعه داد. این پلتفرم ها نه تنها امکان وجود هوش محلی را فراهم می کنند بلکه میتوانند اطلاعات و خدماتی را با سیستم های بیرونی مبادله کنند و بنابراین به سادگی تبدیل به نمونه ای از IoT توزیع شده می شوند.

2.2. طبقه بندی دیدگاه ها

ما در بخش قبلی مشاهده کردیم که در اکثر معماریهای توزیع شده IoT دو اصل در نظر گرفته شده است: (1) موقعیت هوش و تامین خدمات در مرزهای شبکه (هوش مرزی) و (2) تعامل بین موجودیت های مختلف برای رسیدن به هدف (همکاری). در واقع این دو اصل، به ترتیب مبنای ساخت سیستم های غیر متمرکز و توزیع شده هستند. در تئوری سازمانی، سیستم های نامتمرکز، تصمیم گیری را به موجودیت های سطح پایین تر محول می کنند. این کار امکان پیاده سازی هر تصمیمی را بدون تکیه بر موجودیت های سطح بالا می دهد. از دیگر سو، سیستم توزیع شده از چندین موجودیت تشکیل شده است که با هم در ارتباط اند و بعنوان سیستمی منسجم به کاربر نشان داده میشوند. این دو اصل، هوش مرزی و همکاری ، را میتوان برای تعریف طبقه بندی روشهای توزیع شده اینترنت اشیا که در ادامه ارائه شده اند استفاده کرد. دوتا از این روش ها (IoT مشارکتی و اینترنت اشیای متصل) فقط با یکی از این اصول تطابق دارد درحالیکه IoT کاملا توزیع شده با هر دو اصل مطابق است. ما تعریف IoT توزیع شده را نیز بخاطر کامل بودنش در نظر خواهیم گرفت:

1) IoT متمرکز: اینترنت اشیای متمرکز (شکل 1A) هیچ اصل از پیش تعیین شده ای را ارائه نمی کند. در این سناریو، شبکه های جمع آوری داده (یعنی شبکه های اشیا نظیر تلفن های موبایل، حسگرهای رادیویی و خودروها) غیرفعالند: تنها وظیفه، تامین داده است. همه این داده ها توسط یک موجودیت متمرکز مکانیابی می شوند که آن را به اطلاعات تبدیل و ترکیب کرده و آن را به مشتریان تحویل می دهد. در نتیجه، اگر کاربران بخواهد از خدمات IoT استفاده کند، بایداز طریق اینترنت به واسطهایی که موجودیت متمرکز ارائه می کند، متصل شوند. مثلا ، موجودیت متمرکز می تواند به وسیله یک سرور مجزا یا خوشه ای از دستگاه هایی که ابررا تشکیل می دهند (یا حتی در خود ابر قرار دارند مثل راه حل هایی نظیر آنچه در [4] آمده است) به بقیه معرفی شود. همچنین واسطهای آنها میتوانند داده های خام و از پیش پردازش شده را تامین کنند که امکان ایجاد خدمات پیچیده شخص ثالث را فراهم کند.

2) IoT مشارکتی: در عین حال که در این روش هوش شبکه هنوز در موجودیت های مرکزی متمرکز است (شبکه های جمع آوری داده هنوز مثل یک موجودیت غیرفعال عمل کرده و کاربران از طریق واسطهای موجودیت مرکزی به اطلاعات دسترسی دارند) تفاوت اصلی با IoT متمرکز ، انطباق با اصول همکاری است. در نتیجه، موجودیت های متمرکز مختلفی وجود دارند که داده یا اطلاعات را باهم تبادل می کنند و خدمات جدیدی تولید می کنند یا اینکه موارد موجود را غنی تر می کنند (مثل شک 1B). مثلا تامین کنندگان خدمات IoT که نورافشانی در جو شهرهای مختلف را تحلیل می کنند میتوانند برای ایجاد تصویری از سطح نور در کل کشور باهم همکاری کنند.

3) اینترنت اشیای متصل: در این روش ، شبکه های جمع آوری داده (اینترنت اشیا) میتواند واقعا اطلاعات محلی را جمع آوری کند و نه تنها آن را به موجودیت های مرکزی بلکه به کاربران دور و محلی نیز ارائه کند (شکل 1C). با این حال مکانیزم زیربنایی (مثل خدمات اکتشافی، آنتولوژی) وجود ندارد که تعامل بین این موجودیت ها را تسهیل کند. در نتیجه معمولا اطلاعات از اینترانت ها به موجودیت مرکزی جریان می یابند که این موجودیت قادر به ایجاد یک دید جامع از کل سیستم خواهد بود. مثلا بیمارستانهایی با قابلیت IoT نیاز به دسترسی به خدمات موجودیت متمرکز IoT برای کسب اطلاعات سراسری (مثل میزان اشغال بودن بستر) دارند. با این حال متذکر می شویم که اگر موجودیت های مرکزی شکست بخورند، سرورهای محلی (مثل ثبت علائم حیاتی بیماران محلی) هنوز هم قابل دسترس اند.

نوع فایل: word صفحات ترجمه:29 سال: 2013 قیمت: 10000 تومان

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول

به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات

ترجمه این گروه ا

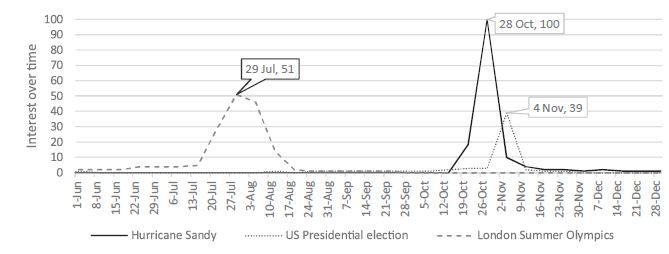

Social network analysis: Characteristics of online social networks after a disaster

تجزیه و تحلیل شبکه اجتماعی: خصوصیات شبکه های اجتماعی آنلاین پس از یک فاجعه

چکیده

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

جهت اطلاع از هزینه و زمان تحویل ترجمه، مقاله یا مقالات خود را به این ایمیل ارسال بفرمائید:

Email: aman.nazeri@yahoo.com

یا به شماره یا آی دی تلگرام زیر ارسال کنید:

آی دی تلگرام: amnazeri@

شماره تماس و شماره تلگرام

8707 405 0930

سفارش شما در کمتر از 5 دقیقه ارزیابی و به اطلاع شما رسانده می شود.

Do As You Want Or Do As You Are Told?

انجام دهید همانطور که می خواهید یا انجام دهید همانطور که گفتید؟ کنترل در مقابل استقلال در توسعه نرم افزار Agile

چکیده

پروژه های پیشرفته نرم افزار (ASD) هنوز هم توجه جامعه تحقیق را جلب می کند. متدولوژی های روان شناختی قول داده اند تا چابکی تیم ASD را به نحوی افزایش دهند که این گروه ها بتوانند به نیازهای کاربری جدید واکنش نشان دهند. با این حال مطالعات موجود در مورد انعطاف پذیری و خودمختاری در پروژه های ASD نشان می دهد که این پروژه ها به طور بالقوه می توانند از عناصر مختلف کنترل استفاده کنند. هدف ما این است که به درک چگونگی کنترل از طریق شیوه های چابک و چگونگی تاثیر این رفتارها بر کنترل رسمی یا غیر رسمی در تیم های ASD کمک کنیم. بر اساس بررسی ادبیات گسترده، مطالعه ما (1) یک مرور کلی از شیوه های مدیریتی مناسب کنترل را فراهم می کند و (2) نتایج را با یافته های تجربی خود که از داده های کیفی حاصل می شود، مقایسه می کند.

1. مقدمه

در

عمل توسعه نرم افزار امروز توانایی واکنش سریع به نیازهای کاربر تغییر

یافته "به طور فزاینده ای برای عملکرد توسعه نرم افزاری بحرانی تبدیل شده

است" [34]. برای مقابله با این نیاز حیاتی، روشهای مختلف

توسعه نرم افزار چابک (ASD) در دهه 1990 و 2000 [34]، به عنوان مثال، Scrum

[56] یا برنامه اکسپرت (XP) [5] ظهور کرده و به طور گسترده در تنظیمات

شرکت استفاده می شود. در حالی که هر روش شناسی ASD ممکن است

از لحاظ اصول و شیوه های کل متفاوت باشد، همه آنها مشترک هستند که بر اهمیت

تیم های پروژه ای که توانایی تصمیم گیری را دارند، تاکید می کنند، در حالی

که نقش مدیر پروژه، 40]. بنابراین،

اگر چه در ابتدا برای تیم های کوچک طراحی شده است، رویکردهای ASD در حال

حاضر حتی با استفاده از سازمان های بزرگ، که تمایل به استفاده از روش های

مقیاس مانند Scrum از Scrums یا Scaled Agile چارچوب [62] استفاده می شود.

علیرغم محبوبیت متدولوژی های ASD، پروژه هایی که از ASD استفاده می کنند، هنوز هم شکست خورده اند. به عنوان مثال، 94 درصد از همه سازمان های بررسی شده در نظرسنجی اخیر، از روش های ASD استفاده می کنند، اما تنها نیمی از آنها اکثریت پروژه های چابک خود را موفق می دانند [62]. اغلب دلایل شکست پروژه، کمبود تجربه در مورد استفاده از متدولوژی های چابک (41٪)، فلسفه یا فرهنگ سازمانی است که بر خلاف ارزش های اصلی چرخه (46٪) و پشتیبانی از دست رفته مدیریت (38٪) است. . سایر مطالعات نتایج مشابهی را به دست می آورند و نتیجه می گیرند که پروژه های چابک امروزه همانند سال 2001 بیشتر یا کمتر از آن هستند [47]. بنابراین، با وجود دیدگاه طرفداران روشهای ASD، آنها به وضوح یک "نقره نقره ای" نیستند که خودشان را از بین می برند و مشکلات زیادی را در توسعه نرم افزار برطرف می کنند [15، 16]. از آنجا که محبوبیت بالا و استفاده از روش های ASD در حال افزایش است و تعداد قابل توجه پروژه های ناموفق همچنان افزایش می یابد، نیاز به شناسایی مسائل و پیشنهاد راه حل هایی برای افزایش میزان موفقیت پروژه های ASD وجود دارد.

یکی از مواردی که اغلب ذکر شده است که به ندرت مورد بررسی قرار می گیرد ممکن است کلید پاسخ دادن به این مشکل را داشته باشد. شناخته شده است که عامل اصلی مدیریت موثر هر نوع پروژه توسعه نرم افزار کنترل فرایند توسعه و نتایج آن است [30، 48، 68]. ASD، با این حال، توسط تیم های مستقل کار می کند که در آن این استقلال از یک سو به آنها اجازه می دهد تا به تغییرات پاسخ دهند، اما از سوی دیگر، می توانند برای فرایند توسعه مضر باشند، مثلا زمانی که تیم ها خود را در استدلال در مورد چگونگی مقابله مشکل به جای حل آن [37]. با در نظر گرفتن این اختلاف ظاهری بین کنترل و استقلال و با در نظر گرفتن اینکه پروژه های ASD می توانند و ناکارآمدی را انجام دهند، سوال این است که کنترل و ساختار چقدر در پروژه های ASD مورد نیاز است و چگونه می توان آنها را با توجه به اصول اصلی روش های چابک، به ویژه برای توانمند سازی تیم ها در تصمیم گیری [40]. فقط راهنمایی های محدودی در مورد نحوه مدیریت تیم های ASD وجود دارد، به ویژه در مورد رابطه بین کنترل و استقلال [37].

هدف از این تحقیق، تجزیه و تحلیل شیوه های چابک معمول در پروژه های ASD و به ویژه تعیین تاثیر آن بر کنترل و استقلال در تیم های پروژه ASD است. ما با Wiener، Mähring، Remus و Saunders موافق هستیم [68] که تحقیقات بیشتری در مورد تصویب کنترل در IS مورد نیاز است. در این بررسی، ما بر روی یک موضوع خاص خاص تمرکز می کنیم، یعنی ASD. از این رو مسئله تحقیق زیر مطالعات ما را هدایت می کند: "چگونه می توان کنترل پروژه های ASD را از طریق شیوه های چابک خاص انجام داد و چگونه در انواع مختلف کنترل (یعنی کنترل رسمی و غیر رسمی) در یک تیم ASD تأثیر می گذارد؟"

برای پاسخ به سوال تحقیق ما، ما یک بررسی ادبی ساختاری و مقایسه ای را در مورد شیوه های کنترل در پروژه های ASD بر اساس دستورالعمل های Webster و Watson [66] و Levy و Ellis [35] انجام دادیم. ما ادبیات موجود در مورد پروژه های ASD را تجزیه و تحلیل کردیم و مجموعه ای کامل از 29 شیوه تصویب کنترول مربوط به حالت های کنترل خاص را شناسایی کردیم. برای بررسی تجربی نتایج بررسی ادبیات، ما با انجام مصاحبه نیمه ساختار یافته، تمرین استفاده مداوم و تاثیر آن بر کنترل و استقلال در 8 تیم مختلف دانشجویان ASD مورد بررسی قرار گرفت. بر اساس نتایج بررسی و یافته های کیفی ما، ما یک مقایسه عمیق از این شیوه ها در مورد مناسب بودن آنها برای کنترل کنترل انجام دادیم. نتیجه مطالعه ما یک خلاصه جامع از اقدامات کنترل کنترل مناسب برای پروژه های ASD است.

باقی مانده از مقاله به شرح زیر است. بخش بعدی اطلاعات مربوط به زمینه نظری، به ویژه نظریه کنترل را فراهم می کند، که برای ما یک لنز نظری و رابطه کنترل به روش های ASD ارائه می دهد. بخش سوم، طرح تحقیقاتی ما با توضیحات بررسی ادبیات و رویکرد جمع آوری و تحلیل اطلاعات ما را معرفی می کند. بخش چهارم نتایج تحقیق ما را با تمرکز بر مقایسات شیوه های اعمال کنترل و تأثیر آنها بر کنترل رسمی و غیر رسمی بر اساس نظریه کنترل توضیح می دهند. بخش پنج خلاصه یافته های ما، محدودیت های مطالعه را توضیح می دهد و راهنمایی برای تحقیقات آینده ارائه می دهد. سرانجام، بخش شش نتیجه ی کوتاهی را ارائه می دهد.

2. پیشینه نظری

ASD نه تنها یک فرایند فنی است، بلکه یک فرآیند اجتماعی نیز است [3، 26، 50، 54، 55]. به همین دلیل رهبران پروژه ASD باید روش های مناسب برای مدیریت هر دو را انتخاب کنند [37]. یک جنبه مهم فرایند مدیریت عملکرد کنترل است [30]. به

دنبال Tannenbaum [58]، کنترل ما را به شیوه ای وسیعتر تعریف می کنیم

"برای اشاره به هر روندی که فرد یا گروهی از افراد یا سازمان افراد تعیین

می کند، یعنی عمدا بر آنچه که فرد یا گروه یا سازمان انجام می دهد، تأثیر

می گذارد) 58 . ما عمدتا در نظریه کنترل با Kirsch [29، 30، 32] تکیه می کنیم، که به عنوان یک لنز نظری به ما خدمت می کند. اگرچه

روشهای خاص ASD در نظریه کنترلی به طور خاص مورد توجه نیستند [10]، ش

اشاره می کند که سازمان ها در محیط های پویا و متغیر، ممکن است رویکردهای

کنترل را از طریق یک چرخه عمر پروژه ASD تغییر دهند، که نتیجه اجرای انواع

کنترل مناسب است [29، 30]. نظریه

انواع کنترل رسمی مانند ورودی، رفتار و کنترل نتیجه را از انواع کنترل

غیرمستقیم مانند کنترل خودکفا و کنترل قبیله مربوط به تیم های ASD متمایز

می کند [29]. جدول

1 خلاصه ای از حالت های کنترل کلیدی است که اغلب در کنسرت و نه به صورت

جداگانه اجرا می شود و نمایندگی از پرونده کنترل به اصطلاح است [30].

جدول 1: خلاصه ای از حالت های کنترل زیر

اعمال کنترل رسمی فراهم می کند هدایت و ساختار، که کمک به تیم توسعه در اجرای وظیفه [31، 53]. به خوبی شناخته شده است که رویکردهای نرم افزاری سنتی (SD) به شدت به مکانیزم های کنترل رسمی وابسته است [29-31، 46، 60]. در مقابل، کنترل غیر رسمی به طور بالقوه توسعه دهندگان را با اختیار در مورد نحوه انجام وظایف فراهم می کند [23، 31، 37]. به طور کلی، روش های ASD به جای کنترل های رسمی سنتی بیشتر بر روی کنترل های غیر رسمی تکیه می کنند [12]. کنترل های غیر رسمی مانند قول و قبیله خود کنترل برای ایجاد خودمختاری، که به عنوان پیش شرط مهمی برای تیم های توسعه که قادر به پاسخگویی به نیازهای کاربر می باشند، دیده می شود [17، 37]. استفاده از کنترل قبیله به تیم اجازه می دهد که اهداف مهم پروژه را مشخص و تعیین کند که چگونه آنها را به صورت خود به دست می آورند [37]. ایجاد کنترل خودکفا مشابه است، اما بر فرد به جای گروهی از افراد متمرکز است. Self-control تعریف می کند که "میزان تا چه حد فرد آزادی یا استقلال را برای تعیین هر دو اقدامات مورد نیاز و نحوه اجرای این فعالیت ها تعریف می کند" [23].

ASD به نظر می رسد که خودمختاری تیم به عنوان یکی از ضروریات است که بر چابکی تاثیر می گذارد [33، 34]. ادبیات پیشین، تعاریف گوناگونی از خودمختاری تیم و دیگر اصطلاحات مرتبط با آن، به عنوان مثال، خود-سازمان [9، 24]، خودمراقبتی [57] یا توانمندسازی تیم [33، 39] تعریف می کند. به دنبال لی و شیا [34] استقلال تیم را به عنوان درجه اختیار و استقلال اعطا شده به تیم در برنامه ریزی کار تعریف می کنیم، تعیین روش ها و روش های استفاده شده، انتخاب و استقرار منابع، استخدام و اخراج اعضای تیم، اختصاص دادن وظایف به اعضای تیم و انجام وظایف تعیین شده [34]. بنابراین، رویکردهای ASD اغلب به عنوان مقابله ای با روش های سفت تر، رسمی و ساختار یافته SD مورد توجه قرار می گیرند [6].

در کنار استقلال تیم، تصویب کنترل به طور مستقیم با ایجاد عملکرد کار مرتبط است، که به این معنی است که میزان موفقیت تیم در دستیابی به اهداف خود و چگونگی نتایج آن با ماموریت تیم مطابقت دارد [20، 72]. اگر چه ما چندین مطالعه تجربی را پیدا می کنیم که اثرات مستقیمی از کارکرد کنترل و تیم را در نتایج پروژه ASD مانند کیفیت محصول [، 21، 36، 37، 51] تجزیه و تحلیل می کند، نتایج هنوز هم مبهم هستند [11]. به عنوان مثال، از لحاظ کیفیت محصول Maruping، Venkatesh و Agarwal [37] نشان می دهد که تیم پروژه های ASD می توانند از اجرای حالت های کنترل، به ویژه کنترل نتیجه نتیجه، برای ایجاد محیطی که عملکردهای چابک می تواند خودمختاری را در حالی که در همان اهداف و ساختارهای عملکرد روشن زمان وجود دارد. از سوی دیگر، هریس، کالینز و هونر [21] کنترل ناگهانی نتیجه را به عنوان یک مفهوم جدید برای دستیابی به یک محصول بهتر در بازار عرضه پیشنهاد می کنند، زیرا آنها تصور می کنند که کنترل نتیجه رسمی در محیط های چابک ناکافی است. بدین ترتیب، کنترل منافع حاصل از مرزهای محدوده و بازخورد مداوم برای "تعریف فضای مجاز برای اکتشاف" و "بررسی تصمیم در مورد آنها در طول فرآیند توسعه" استفاده می شود [22]. با توجه به کنترل های غیر رسمی، Cram، Brohman و Gallupe [12] استدلال می کنند که تحقیقات کمی از کنترل های غیر رسمی مانند قبیله و کنترل خود و اثرات آن بر نتایج (مثلا کیفیت محصول نرم افزار) انجام شده است. این نتایج برخی از یافته های وینر، میرینگ، رموس و سوندرز [68] را نشان می دهد که نشان می دهد که مطالعات قبلی در مورد کنترل در IS نتایج غیرمستقیم و تقریبا متناقض را تولید می کند. به عنوان مثال، اگر تصمیمات غیر رسمی مثبت [23، 67] یا تاثیر منفی [60، 61] بر نتایج پروژه داشته باشد، هیچ توافقی وجود ندارد.

3. طراحی و روش تحقیق

مطابق

با سؤال تحقیقاتی ما، "چگونه می توان کنترل پروژه های ASD را از طریق شیوه

های چابک و چگونگی کنترل انواع مختلف کنترل (یعنی کنترل رسمی و غیر رسمی)

در یک تیم ASD تحت تاثیر قرار داد؟")، پروژه ما به دنبال سه مرحله تجزیه و تحلیل داده ها (نگاه کنید به شکل 1).

اولا، ما یک بررسی ادبی مبتنی بر مفهوم و سیستماتیک را بر اساس رویکردهای لوی و الیس و همچنین وبستر و واتسون [35، 66] انجام دادیم. این

بررسی با جستجوی کلمات کلیدی کنترل در پروژه های ASD به طور کلی آغاز شد و

کنترل فعالیت های چابک در پروژه های ASD را به طور خاص آغاز کرد و به

دنبال آن یک جستجوی عقب و جلو بود. برای

دستیابی به نتایج با کیفیت بالا، تنها مجلات و مقالات کنفرانس ذکر شده در

مجلات و کنفرانس های MIS بالا ارائه شده توسط VHB

(http://vhbonline.org/vhb4you/jourqual/vhb-ourqual-3/teilrating-wi/) . ما

یک رشته جستجو را برای جستجوی کلید واژه تعریف کردیم (شکل 2 را ببینید)

برای شناسایی مقالات مرتبط در پایگاه های داده مانند EBSCOhost، INFORMS یا

ProQuest. هیچ محدودیتی برای سال انتشار مقالات وجود نداشت. تمام نتایج جستجو در مورد عنوان، انتزاعی و کلمات کلیدی مورد بررسی قرار گرفت. در

مجموعه مقالاتی که اخیرا منتشر شد، ما موارد مربوط به هدف پروژه ما ("در

محدوده") را مشخص کردیم و دیگران را حذف کردیم ("نه در حوزه"). ما بعدا با جستجوی مرجع، نویسنده و کلمات کلیدی به عقب برگشت. در نهایت، یک مرجع و جستجوی پیش نویس نویسنده، مجموعه نهایی ما را برای مرحله تجزیه و تحلیل اطلاعات شناسایی کرد. در کل مجموعه نهایی ما شامل 28 مقاله در مورد کنترل در یک محیط چابک است. خلاصه ای از روند بررسی ادبیات ما در شکل 2 آمده است.

دوم، به عنوان بخشی از طراحی پژوهش ما، ما می خواستیم ارزیابی کنیم که آیا یافته های ما در مرحله 1 می تواند برای انجام تمرین با انجام مصاحبه های نیمه ساختاری، یک به یک با اعضای تیم از 8 پروژه مختلف توسعه استفاده شود. مصاحبه های یک به یک به جمع آوری اطلاعات غنی از افراد در نقش های مختلف می انجامد [45]. علاوه بر این، مصاحبه نیمه ساختار یافته شامل استفاده از سوالات پیش فرموله شده است، اما اجازه می دهد بداهه نوازی برای موضوعات در حال ظهور در طول مکالمه. هر مصاحبه بر اساس یک راهنمای مصاحبه است [71]. تمام تیم ها تنها از دانش آموزان تشکیل می شوند، در پروژه های توسعه با شرکای صنعت مختلف شرکت می کنند. تمام تیم های توسعه از روش Scrum استفاده کردند. داده های هدف مانند سیاهههای مربوط، برنامه های پروژه، مخازن کد دسترسی یافته شده اند و تجزیه و تحلیل شده اند و همچنین مشاهدات میدانی انجام شده است.

نتایج مرحله اول و دوم در دو جدول ذکر شده است، یافته های ما از بررسی ادبیات و همچنین از داده های کیفی جمع آوری شده ما. ما از یک ماتریس مفهومی استفاده کردیم که بر مبنای چندین طبقه بندی برای ساختن نتایج ارائه شده است. این رویکرد ما را قادر به تمایز بین شیوه هایی که انواع مختلفی از کنترل (و یا حالت های کنترل) را فراهم می کند. بر اساس ماتریس مفهوم و همچنین جداول نتیجه، ما قادر به انجام مرحله 3 برای شناسایی یافته ها و بینش عمده است.

4. نتایج

4.1 کنترل در توسعه نرم افزار Agile

ادبیات 29 ارتباط بین شیوه های چابک و حالت های کنترل تعریف شده را نشان داد (جدول 2). با توجه به محدودیت های فضایی، یک مجموعه کامل از منابع ادبی نادیده گرفته شده است اما از نویسندگان بر اساس درخواست در دسترس است. حالت

های کنترل مربوطه بر اساس نظریه کنترل توسط Kirsch (به عنوان مثال [29،

30، 32]) حاوی نتیجه رسمی و کنترل رفتار، و همچنین کنترل غیر رسمی خود و

قبیله.

نتایج به روش متمایز چابک محدود نمی شود؛ بنابراین، آنها شیوه هایی برای روش هایی مانند Scrum یا XP می باشند. از منظر دیدگاه کنترل، ما 17 شیوه ای را که بر کنترل رفتار و کنترل قبیله تأثیر می گذاریم شناسایی کردیم و به دنبال آن 15 شیوه که برای کنترل کنترل نتیجه مناسب بودند. کنترل نتایج ناگهانی می تواند از طریق 11 شیوه شناخته شده ما اعمال شود، در حالیکه تنها 12 روش برای حمایت از کنترل خود در تیم های ASD (جدول 3) است. ما در ادبیات هیچ شواهدی در مورد شیوه هایی که ممکن است بر کنترل ورودی تأثیر بگذارد، یافت نشد.

جدول 4 نتایج مصاحبه نیمه ساخت یافته را نشان می دهد. ما بر تعداد کلی از هشت روش متمایز در جمع آوری داده های کیفی متمرکز شده ایم، زیرا این امر به تأثیر بر انواع مختلف کنترل کمک می کند. این شیوه ها به دو دلیل انتخاب شد: (1) شیوه های انتخاب شده توسط ادبیات برای تصویب حالت های مختلف کنترل و (2) شیوه های انتخاب شده پوشش طیف وسیعی از حالت های کنترل مطابق با نظریه کنترل [8، 30]. در نتیجه، ما روی شیوه های Scrum، XP و شیوه های ترکیبی متمرکز تمرکز کردیم، زیرا بیش از دو سوم روش های چابک مورد استفاده در پروژه های نرم افزاری را نشان می دهند [63].

جدول 4: شیوه های روان شناختی مرتبط با حالت های کنترل بر اساس داده های تجربی

4.2 مقایسه ی یافته های ادبیات و داده های کیفی

در ابتدا، ما انتظار نمی رفت که مقدار زیادی از کنترل های فعال عمل های چابک خاص و اختصاص داده شده برای ASD. با این وجود، در مجموعه مجموعی ما از 29 شیوه، تمریناتی که بر روی امکان فعال کردن حالت های کنترل رسمی تمرکز می کنند، بیشتر از میزان کلی کنترل های غیر رسمی اعمال کنترل شده در ASD است. اغلب گزارشات مربوط به نوع خاصی از کنترل رسمی در ASD، به ترتیب توسط مسابقات در ادبیات، تکثیر تکراری، اولویت بندی / برآورد پس انداز، نمودار برنامۀ و داستان های کاربر مطرح شده است. به نظر میرسد که توسعه تکراری و اولویت بندی پسزمینه مناسب برای تصویب رفتار و همچنین کنترل نتیجه است، استفاده از نمودارهای برآورد شده و داستانهای کاربر در ASD، تنها کاربرد کنترل نتیجه است. از سوی دیگر، شیوه های گزارش شده بیشتر مربوط به یک نوع خاص کنترل غیر رسمی در ASD عبارتند از: روزانه ایستادن، برنامه ریزی تکرار، گذشته نگر تکرار، برنامه نویسی جفت و مالکیت کد جمعی. همه این شیوه ها مناسب برای تقویت هر دو نوع کنترل غیر رسمی، کنترل قبیله و همچنین کنترل خودکامه هستند.

براساس نتایج مصاحبه، تمام 8 شیوه عملکردی را می توان به شیوه های کنترل با توجه به نظریه کنترل اختصاص داد. تنها دو روش می توان به وضوح مشخص کرد، در حالی که دیگران به طور یکنواخت مرتبط بودند. بررسی های کد و برنامه نویسی جفت هر دو تنها به کنترل قبیله اختصاص داده می شود. گفته می شود که داستان های کاربر، عقب ماندگی و مالکیت جمعی، دو حالت مختلف کنترل را پشتیبانی می کنند. اولویت بندی Backlog ها، نمودارهای خرداد و پارامترهای روزانه حتی به سه حالت مختلف کنترل مربوط می شود. بر طبق نتایج، کنترل خودتنظیمی تنها از طریق پارامترهای روزانه انجام می شود، در حالیکه تقریبا هر تمرین، اما داستان های کاربر، کنترل قلعه را کنترل می کنند. گفته می شود 6 مورد از 8 شیوه حمایت از رفتار و یا نتیجه گیری کنترل شده است.

جدول 4 همچنین نشان می دهد فرکانس استفاده از همان شیوه های چابک. مصاحبه شونده ها گفته اند که مقادیر چابک بر میزان استفاده خود را در پروژه ای که در آن کار می کرد رتبه بندی کند. آنها می توانند بین یک "0" که نشان دهنده یک استفاده غیرممکن است یا یک مقیاس از "1" تا "6" را با "1" نشان می دهد سطح حداقل و "6" حداکثر میزان استفاده را انتخاب کنید.

داستانهای کاربر، نمودارهای گذشته و بارانداز بیشتر با رتبه بندی بین 4 و 571 مورد استفاده قرار گرفتند. یک دلیل برای استفاده مکرر از داستان های کاربر در نقل قول زیر توضیح داده شده است.

"[.] ایجاد داستان کاربر بسیار خوب کار می کرد. به خصوص برای برنامه ریزی اولیه برای درک تمام اامات استفاده می شود. آنها چه می خواهند و این اامات چگونه باید توسعه یابند؟ این نوعی کمک برای کل تیم بود تا فهمید چه چیزی در آینده نیاز دارد. "

قابل توجه است که داستان های کاربر با بیشترین استفاده با استفاده از 5.71 بشمار می روند، در حالی که مالکیت مجموعه کد با 2.85 پایین ترین فرکانس استفاده می شود. در مقابل، پس انداز تکرار به عنوان دومین عامل مهم رتبه بندی از 4،28 را به دست آورد. جدول 5 نتایج متقابل و تقریبا متفاوت مرحله 1 و 2 را خلاصه می کند. با تمرکز بر کنترل رسمی، نتایج بررسی نشان می دهد که 23 از 29 عملکرد چابکی می توانند برای کنترل کنترل رسمی استفاده شوند. نتایج مشابهی نشان دهنده یافته های کیفی ما است، 6 از 8 روش با کنترل رسمی همراه است.

جدول 5: مقایسه نتایج حاصل از روش کنترل

5. بحث

5.1 خلاصه ای از یافته ها و پیامدهای

هدف اصلی این پروژه تحقیقاتی بر اساس پرسشنامه تحقیق پیش تعیین شده ما بود

شناسایی مبتنی بر ادبیات و ارزیابی تجربی از شیوه های کنترل مناسب برای ASD. بر

اساس نتایج توصیف شده در بخش 4، ما به طور کلی قادر به پاسخگویی به پرسش

های تحقیقاتی ما بودیم و دانش ما در مورد کنترل پروژه های ASD را از دیدگاه

نظری و عملی نیز افزایش دادیم:

(1) ارائه دستورالعمل های آینده برای کنترل تصویب و تاثیر بر ساختار (کنترل رسمی) و خودمختاری (کنترل غیر رسمی) در تیم های ASD. علیرغم اهمیت شناخته شده کنترل بر کیفیت نتایج پروژه های SD [، 21، 36، 37، 51]، تا به حال هیچ بررسی ادبی متمرکز وجود ندارد که در مورد سوال در مورد چگونگی کنترل و ساختار در پروژه های ASD، و چگونه می توان آنها را از طریق شیوه های چابک اعمال کرد، در حالی که خودمختاری تیم را در همان زمان فراهم می کند. مطالعه ما این شکاف را با ارائه نتایج دقیق حاصل از رویکرد تحقیقاتی سه مرحله ای و همچنین مسیرهای تحقیقاتی آینده بر اساس تحقیقات موجود در مورد تیم های ASD، را متوقف می کند.

بر پایه کار ما و به ویژه بر اساس تمایز کنترل رسمی و غیر رسمی در ASD، ما می توانیم درک ما را درباره نحوه مدیریت تیم های ASD، به خصوص در مورد رابطه بین کنترل و استقلال، گسترش دهیم. لیست ما از شیوه های چابک و تاثیر آنها در حالت های کنترل خاص، نشان دهنده ی چندین یافته ی جالب در ارتباط با موضوع استفاده از کنترل در چنین پروژه هایی بود.

در نتایج بررسی ما، مجموعه ای از 23 شیوه عملکردی را شناسایی کردیم که می توان با تصویب انواع کنترل رسمی نظیر نتیجه گیری یا کنترل رفتار ارتباط برقرار کرد. در مقابل، ما تنها 20 شیوه ای را که برای تقویت کنترل های غیررسمی از قبیل کنترل قبیله و کنترل خودمان مناسب بود، پیدا کردیم. در حالی که 12 شیوه به انواع کنترل رسمی اختصاص داده شده است، 3 شیوه وجود دارد که تنها بر نوع کنترل غیرمالی تأثیر می گذارد. این تعجب آور است، از آنجا که اصول اساسی متدولوژی های چابک (به عنوان مثال، خودمختاری تیم) شبیه به انواع کنترل غیر رسمی بیشتر است. خود کنترلی.

پس از مانیفست Agile، اصولی مانند "بهترین معماریها، اامات و طرح ها از تیم های خود سازمان یافته" یا "ساخت پروژه هایی در اطراف افراد انگیزه ای" ظاهر می شود. به آنها محیط زیست و پشتیبانی لازم را می دهد و به آنها اعتماد می کند تا کار را انجام دهند »[4] شواهدی را ارائه می دهد که انواع کنترل غیر رسمی در مقایسه با کنترل های رسمی و سخت تر مانند کنترل نتایج به روش های چابک، بسیار مهم هستند. در مقابل، ما متوجه شدیم که استفاده از مجموعه های خاصی از شیوه های چابک مشترک، که می تواند به عنوان روش عمل در نظر گرفته شود، [13، 65]، به طور بالقوه مقادیر بالایی از کنترل رسمی را در یک پروژه ASD به وجود می آورد. این امر ما را به نتیجه گیری می رساند که تصویب کنترل رسمی و در نتیجه ساختار در تیم های ASD ضروری است زیرا آن را به عنوان یک تعادل مهم برای استقلال تیم عمل می کند. نقل قول زیر بر کنترل رسمی اعمال شده و نحوه کمک به بهبود نتیجه کلی پروژه تمرکز دارد. این می تواند به درک بهتر برای نیاز کلی کنترل رسمی در پروژه های ASD کمک کند.

" ما از جلسات روزانه استفاده کردیم تا بتوانیم درباره پیشرفت پروژه صحبت کنیم. از آنجا که ما به شدت این پارادوکسهای روزانه را انجام دادیم، رفتار نوعی رفتار کنترل شده بود، زیرا همه می دانستند چه کاری انجام داده اید و چه مسائلی را با شما داریم. "

علاوه بر این، ما کمبود شیوه های اعمال کنترل های غیررسمی مانند قبیله و کنترل خود را به رسمیت شناخته ایم. اگر چه بسیاری از مطالعات درباره اهمیت استقلال تیم [33، 34] یا توانمندسازی تیم در تصمیم گیری [40] موافق هستند، دانش ما در مورد چگونگی ایجاد این اصول در تیم های ASD کم است. مطالعه ما اولین بینش را فراهم می کند که شیوه های خاص مناسب برای کنترل کنترل غیر رسمی است. به خصوص این که تمرین روزانه ایستادن، در مقایسه با بیشتر بازی ها در ادبیات، به نظر می رسد یک عامل بسیار رایج است:

"ما همچنین قبیله کنترل شده است. ما سعی می کنیم هر روز یکدیگر را ببینیم و روزانه ایستاده ایم. این

باعث می شود که من فکر می کنم اگر امروز تیمم را نمی بینم، من امشب باید

آنها را صدا کنم و آنچه را که انجام دادم و امروز

Research questions on integrating user experience approaches into software development processes

چکیده

چکیده: در فرآیندهای توسعه نرمافزاری دقیق تفسیر، اکثر شرکتها از مدلهای رقابتی که قبلا ثابت شده اند، استفاده می کنند. با این حال، این مدل های توسعه ی مبتنی بر برنامه نویسی با مدل های گسترده تر تفسیر فرایندهای مدیریت محصول مناسب نیستند. این

مقاله یک مروری منظم از مسائل جاری در تحقیق با تمرکز بر جنبه های انسانی

را فراهم می کند: در چه روش فرآیندهای شناختی می توانند با ابزارهای نرم

افزاری و ارتباطات ارتباط برقرار کنند.

کلمات کلیدی - تجربه کاربر، عوامل انسانی، توسعه نرم افزار، بلوغ UX

مقدمه

از ابتدا، زمینه تعامل انسان و کامپیوتر (HCI) به عنوان یک رشته علمی چند رشته ای تعریف شد. این

به رسمیت شناختن صریح در 80 سالگی منجر شد، که دیدگاه های متمایز و صلاحیت

لازم برای ایجاد یک سیستم رایانه ای کاربردی، قابل استفاده و قابل دسترسی

برای همه انسان ها باشد. برای

این منظور، کارشناسان واجد شرایط در زمینه های علوم رایانه و مهندسی نرم

افزار با همکاری متخصصین دیگری که دانش در علوم رفتاری را برای ایجاد تیم

های بین رشته ای به عنوان معیارهای ضروری برای سیستم های قابل استفاده،

شروع به کار کردند، شروع به کار کردند. یکی

از رویکردهای نوید دهنده نوآوری، ارتباطات شناختی است که به عنوان یک

ترکیب هم افزایی از زمینه های تحقیق در زمینه فناوری اطلاعات و علوم شناختی

شکل گرفته است [1، 2]. یکی دیگر از پدیده بین رشته ای گسترده تر، تجربه کاربر (UX) است، با این حال تعریف آن هنوز یکپارچه نشده است [3]. با

توجه به افزایش این رویکردها، امروزه ظهور تکنیک های طراحی محور کاربر

بسیار مهم است که رابط کاربر گرافیکی قابل استفاده در سیستم های

infocommunication تعاملی با تجربه کاربر کافی داشته باشد. با این حال، بزرگترین مشکل این است که اهمیت این شناخت هنوز در روش های مهندسی نرم افزار ندیده می شود. [4].

دوم زمینه برای توسعه نرم افزار

A. زمینه برای توسعه نرم افزار

فرایند

توسعه نرم افزار در مسیرهای مختلفی در گذشته گنجانده شده است که این امر

سازگاری جنبه های کاربر محور و روش های کاربردی را نیز به همراه می آورد. در

عمل، بسیاری از مدل های سنتی و ایده آل برای توسعه نرم افزار برای شرکت ها

وجود دارد که می توان با توجه به Mohapatra به چهار دسته اساسی طبقه بندی

کرد. کد و اصلاح وجود دارد، آبشار، تکامل و تنوع مارپیچی، که باید تمایز داشته باشد. [5]

در گذشته،

اامات به طور کامل شناخته شده بود، بنابراین فرایندهای توسعه در ابتدا

تنها برنامه نویسی و تدوین فعالیت ها را شامل می شد. در آن زمان، پروژه ها معمولا به یک علم یا یک برنامه مهندسی متصل می شدند و توسعه دهنده همچنین کاربر نرم افزار بود [6]. با

گذشت زمان، این کد و اصلاح مدل تایپ شده بسیار ناکافی بود، بنابراین نفوذ

فناوری اطلاعات و تغییرات در محیط توسعه نرم افزار نیازمند یک روش

سیستماتیکتر برای توسعه محصولات نرم افزاری بود.

تحت تاثیر

روند توسعه در پروژه معروف دفاع هوایی دفاع (بنام SAGE) بننینگ [7]، Rosove

[8] و رویس [9] مدل آبشار فرآیند توسعه نرم افزار را پیشنهاد کردند. در

این مدل، مراحل تکاملی در یک دنباله آبشار به یکدیگر متصل می شوند، در

صورتی که مرحله تک مرحله ای قبلی تکمیل می شود، مرحله بعد تنها می تواند

آغاز شود [10]. این راهکار توسعه پایه ای برای بسیاری از

استانداردهای تولید نرم افزار برای چند سال در دولت و صنعت بوده است، اما

بزرگترین ضرر آن تاکید بر اسناد کاملا مستند شده به عنوان معیارهای تکمیل

تقریبا در هر فاز (عمدتا در تجزیه و تحلیل نیاز و طراحی سیستم، که در طول توسعه نرمافزار تعاملی کاربر نتواند کار کند. [11]

بنابراین،

مدل تکاملی، با ایجاد یک مدل کاری از نرم افزار، می تواند فعالیت های

همزمان و بازخورد سریع را فراهم کند، که می تواند به مشتری برای ایجاد

سیستم با قابلیت های مناسب ارائه شود [12]. این روش را می توان با استفاده از رویکرد افزایشی و یا نمونه سازی انجام داد. مدل مارپیچ فرایند توسعه نرم افزار را به عنوان یک مارپیچ نشان می دهد (مجموعه ای از فعالیت های غیر متوالی). مارپیچ نشان دهنده فعالیت های اصلی توسعه فرآیند نرم افزار در هر دور است. این اولین روشی بود که تاکید بیشتری روی تحلیل ریسک گذاشته شد. [13]

بنابراین در دهه گذشته، تعدادی از ایده های جدید در فرایندهای توسعه نرم افزار ظاهر شده است. همه

این رویکردهای توسعه جدید غیر سنتی (مانند توسعه نرم افزار مبتنی بر جزء

[14]، مدل مارپیچی پیروزی [15] یا فرآیند یکپارچه منطقی [16]) تکراری و

افزایشی با دید اضافی برای پیروی از تغییر نیازهای کاربر، اما اخیرا، روش گسترده ترین فرآیند توسعه چابک است. این روند عملا پاسخ به تکنولوژی تسریع و توسعه بازار است. روش

جدید و ابزارهای آن (مانند Scrum، Kanban یا برنامه نویسی اکستریم) بیشتر

به تغییرات بازار، ارتباط مداوم با مشتری و بازخورد در مورد نحوه اداره

مسیر توسعه انعطاف پذیرتر نسبت به مدل های قبلی بیشتر متمرکز است. [17]

B. استانداردهای کیفیت نرم افزار

در

سال های اخیر، نرم افزار برای شرکت ها از نظر کسب و کار بسیار مهم بوده

است، بنابراین کیفیت نرم افزار برای سهامداران بسیار مهم بود. امروزه، محصولات نرم افزاری باید سطح بالایی از راحتی، کیفیت و کاربر را نیز داشته باشند. برای رعایت این اامات جدید، استانداردهای و گواهینامه های مختلفی وجود دارد که مشتریان آن را پذیرفته اند []. در

مهندسی نرم افزار همیشه برای پیدا کردن روش ها و روش های بهتر برای

اطمینان از بهترین کیفیت با هزینه معقول، که توسط نیروهای بازار خارجی

هدایت می شود، همیشه وجود دارد. به

عنوان مثال، سیستم کیفیت و کیفیت مدل ISO / IEC 25010: 2011 دارای هشت

ویژگی برای اندازه گیری کیفیت در یک مجموعه ساختاری از ویژگی ها و ویژگی

های زیر است: ثبات عملکردی، کارایی عملکرد، سازگاری، قابلیت استفاده،

قابلیت اطمینان، امنیت، قابلیت نگهداری ، قابل حمل بودن. (پیشین

این استاندارد ISO / IEC 9126: 1991 بود و شش ابعاد مشابه را تعریف کرد).

این ویژگی ها می توانند در ارزیابی کیفیت نرم افزار مورد استفاده قرار

گیرند، اما خودشان برای فرایندهای در حال توسعه هدایت نمی کنند.

بسیاری از استانداردهای ایزو وجود دارد که می تواند توسط شرکت ها مورد استفاده قرار گیرد. اامات سیستم مدیریت کیفیت در استاندارد ISO 9001 تعریف شده است. هدف اصلی این سند، رفع نیازهای مشتری است که پایه ای برای ایجاد یک محصول نرم افزاری با کیفیت است [19]. مقررات

دیگری برای فرآیندهای چرخه عمر نرم افزار استاندارد بین المللی ISO / IEC

12207 است که تمام وظایف لازم برای توسعه و نگهداری نرم افزار را تعریف می

کند [20]. علاوه بر این، استانداردهای بهبود فرآیند نرم افزار

و قابلیت تعیین قابلیت (ISO / IEC 15504) وجود دارد، که اسناد فنی برای

فرایندهای توسعه نرم افزار کامپیوتر و توابع مدیریت مرتبط با کسب و کار را

ارائه می دهد. [21]

شکل 1: روش های توسعه و سیستم های کیفیت در زندگی شرکت های نرم افزاری

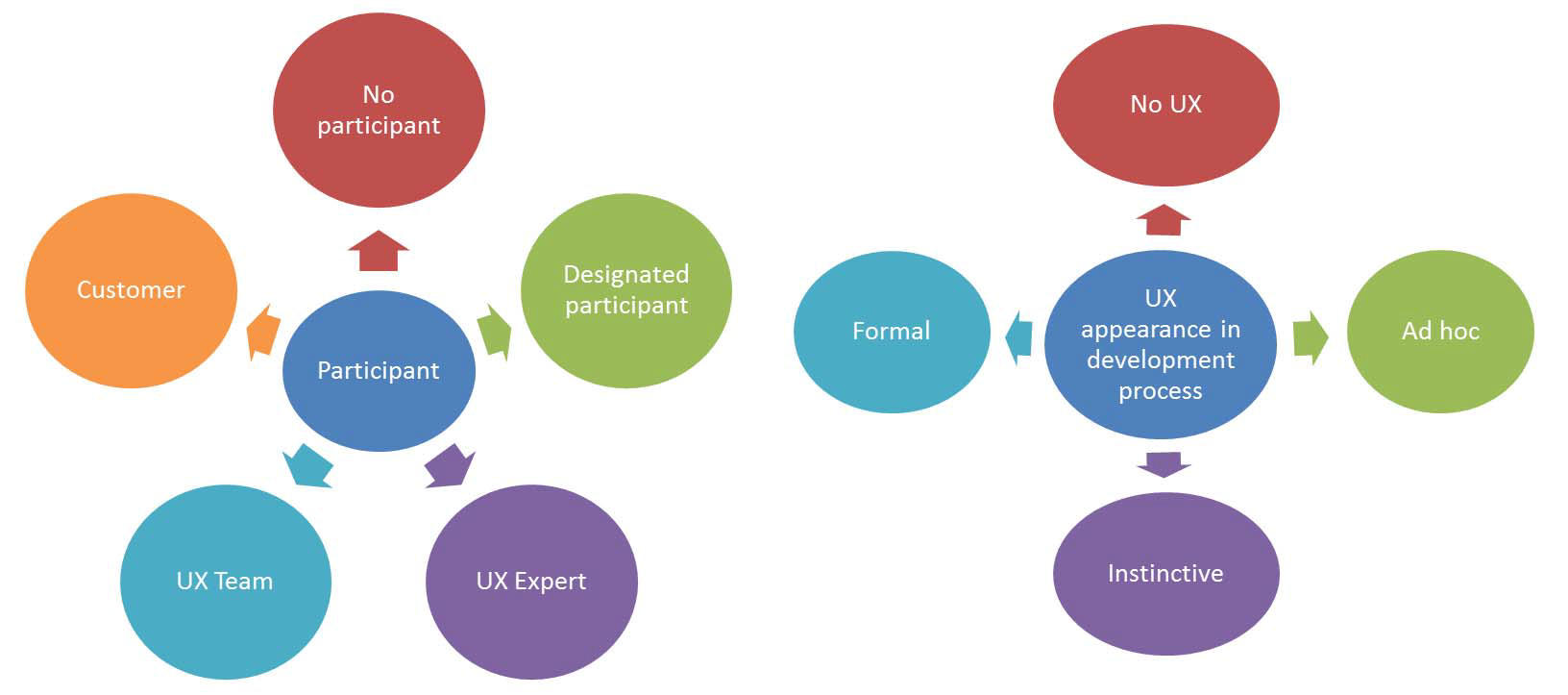

شکل 2. ظاهر جنبه های UX در زندگی شرکت های نرم افزاری

III مسائل پژوهشی

اگرچه

شرکت های نرم افزاری می توانند با بسیاری از معیارهای از پیش تعریف شده

(مانند تشکیل شرکت، اندازه، درآمد، نوع و عملکرد نرم افزار تولید شده) گروه

بندی شوند، اما در این تحقیق مهم تر است که گروه های عمده می توانند

براساس مدل های توسعه متمایز شوند سیستم های کیفیتی که توسط آنها استفاده می شود (شکل 1).

یکی دیگر از

پرسش های اصلی تحقیق این است که چگونه جنبه های محور کاربر در طول

فرایندهای توسعه در زندگی شرکت های نرم افزاری ظاهر می شود؛ کدام شرکت کننده در این سازمان دخیل است (شکل 2).

در سال های

اخیر، طراحی تجربه کاربر و عوامل انسانی در بسیاری از مدل های کسب و کار

نقش مهمی ایفا کرده اند، اما شرکت های فن آوری هنوز هم وجود دارند که این

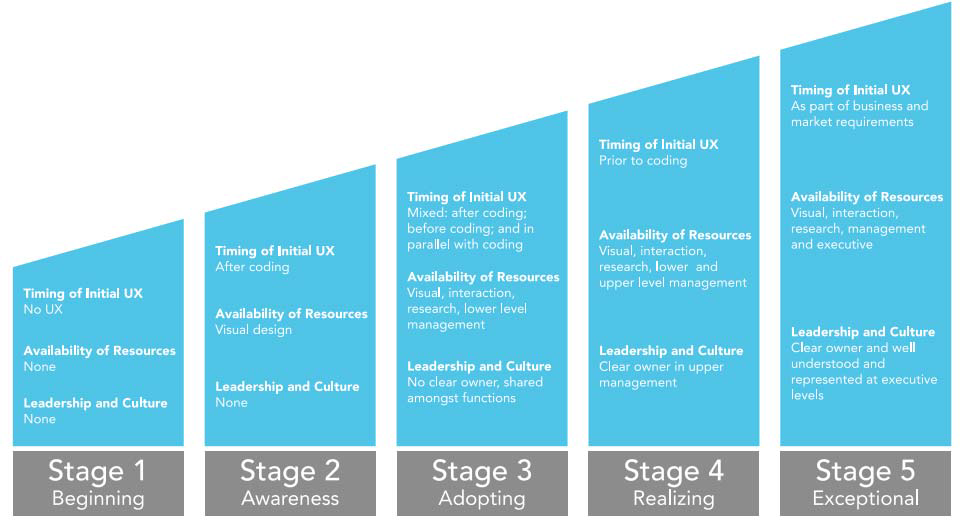

عوامل نقش اصلی را در زندگی سازمان ها ایفا نمی کنند. فقدان توجه به عوامل انسانی یک مشکل جدی در ارتباط با پذیرش گسترده و استفاده از متدولوژی های متداول کاربر محور است. به همین دلیل، مدل هایی برای تعیین بلوغ سازمان ها در طول ابعاد مختلف مرتبط با UX وجود دارد. در این مدل، شش شاخص اصلی بلوغ UX سازمان عبارتند از: [22]:

(1) مدت زمان حضور UX در فرآیند طراحی و توسعه.

(2) شایستگی UX و اتصال منابع در سازمان و یا توانایی آن را به سرعت به عنوان مورد نیاز.

(3) استفاده از تکنیک های مناسب برای به دست آوردن و درک ورودی کاربر و ارزیابی کافی برای گرفتن UX طراحی.

(4) پذیرش UX (ارزش و ضرورت) در رهبری و در کل فرهنگ شرکت از یک دیدگاه تجاری است.

(5) درجه ادغام UX با فرآیندهای دیگر برای ایجاد تجربه کاربر از محصولات توسط افراد در سازمان.

(6) تفکر طراحی یک بخش طبیعی از سازمان است تا رضایت مشتری را در اختیار داشته باشد.

شکل 3: مراحل مدل بلوغ UX (نشان دهنده سه شاخص شش شاخص بلوغ UX [22])

دانستن و

تعریف اهداف UX سازمان و سطح بلوغ آن می تواند تصمیمات را از جایی که یک

سازمان به دنبال کمک (با استخدام کارشناسان UX)، به آنچه فرآیندهای آنها

استفاده می کند و پیاده سازی می کند، راهنمایی کند و در تصمیم گیری مفید

باشد [23]. بنابراین، موضوع این مطالعه نیز تعیین میزان شرکت های مختلف بر اساس ارزیابی مدل بلوغ UX است.

IV تحقیقات در پیشرفت

هدف

از تحقیق در حال پیشرفت این است که دانش فرآیند تولید انواع مختلف محصولات

نرم افزاری را تقویت کند، از جمله بررسی دقیق چگونگی استفاده از جنبه های

کاربر محور در عمل توسعه نرم افزار.

A. روش ها

تمرین

کنونی شرکت های نرم افزاری (مدل های کاربردی، یکپارچگی روش های کاربرد

پذیری و تجربه کاربر) با انجام مصاحبه ها مورد بررسی قرار می گیرد. یک

تحقیق در مورد نمونه ای از 15-20 رهبر حرفه ای، نقطه شروع خوب برای شناخت

واقعی از شرکت ها و نگرش پاسخ دهندگان نسبت به موضوع است.

این تحقیق مقدماتی، اکتشافی، کیفی با کارشناسان UX یا (درصورت غیبت آنها) با رهبران توسعه یا پروژه انجام می شود.

B. نتایج اولیه

به

عنوان یک روند جهانی، شرکت های بزرگ در بازار نرم افزار در حال استفاده از

توسعه سریع هستند، در حالی که شرکت های کوچک و متوسط به تازگی این روش ها

را اجرا کرده اند (یا این ابزار مدیریت پروژه در حال حاضر در حال اجرا

است). Agile (توسعه یافته در 2000s) یک رویکرد جدید و مبتنی بر کیفیت است که بر روی همکاری متمرکز است.

اگر چه این

روند ممکن است وما در همه زمینه ها اعمال نشود و برای همه شرکت ها قابل

مشاهده نباشد، اما به خصوص شرکت های نرم افزاری با اندازه مناسب، مهارت ها و

بلوغ سازمان مناسب است. برخی از نمونه های تطبیقی این تفاوت ها در زیر آورده شده است:

یک شرکت وجود دارد که متشکل از روش های خود در توسعه محصولات نرم افزاری است که به طور یکنواخت برای تمام انتشار استفاده می شود. در ابتدا این به معنای استفاده از مدل آبشار بود که با مراحل مختلف تکرار برای حرکت به سمت چابکی گسترش یافت. بر

طبق مصاحبه شونده، طراحی در روش روشنگری کمتری تأکید دارد که کار

کارآمدتری را ارائه می دهد، اما مدیریت در مورد نتیجه دقیق اشتباه است. بنابراین، راه حل عملی این است که تعادل دو روش در طول توسعه برای پیدا کردن بهترین بین بهره وری و قابل پیش بینی.

از سوی دیگر، در شرکت دیگری، تحولات انجام شده تنها با استفاده از چابک انجام شده است. مصاحبه

شونده نمیتواند کار با روشهای دیگر را تصور کند، زیرا او معتقد است که این

تنها راه ممکن برای طراحی محور مبتنی بر محتوا است، به دلیل اینکه مدلهای

سنتی در حوزه توسعه بسیار کمتر پشتیبانی می کنند.

در نمونه،

یک شرکت وجود دارد که کاربران در مرحله طراحی، توسعه و آزمایش در طی فرایند

توسعه محصول در چارچوب یک گروه متمرکز آنلاین دخیل هستند. گروه مدیریتی 10 نفره با تجربه کاربر در سازمان، تعامل مستمر با کاربران در طول توسعه را تضمین می کند. در

شرکت دیگری یک تیم حرفه ای UX حرفه ای 3 نفره برای این منظور وجود دارد که

از کار توسعه دهندگان در زمینه های از پیش تعیین شده پشتیبانی می کند تا

اطمینان از جنبه های کاربر محور.

ارائه کامل

نتایج به دست آمده در ابعاد مختلف ممکن است، به عنوان تفاوت های بیشتر، به

عنوان مثال در مورد انتخاب روش های استفاده شده و یا تعداد کاربر درگیر در

طول توسعه، اما البته تعداد گروه کارکنان با تجربه کاربر و قابلیت استفاده و وظایفی که انجام می دهند در سازمان های مختلف بسیار متفاوت هستند.

C. تحقیق بیشتر

علاوه بر مصاحبه، ما همچنین در مورد چگونگی استفاده از روش های خاص UX در فرایندهای توسعه نرم افزار تمرکز می کنیم. به

عنوان یک مدل برای این سوال تحقیق بیشتر، ما بررسی کیفیت ارگونومی و

قابلیت استفاده از نرم افزار خاص با استفاده از سری آزمایش های مبتنی بر

چشم ردیابی، ادغام هزینه با استفاده از روش در فرایندهای توسعه با بررسی

محدودیت ها و امکانات آن را ثابت کرد.

در

استانداردهای کیفیت، قابلیت استفاده از محصولات نرم افزاری و ابعاد کلی تست

نرم افزاری نمی تواند مستقیما اندازه گیری شود، می تواند با عوامل کاربردی

(مانند بهره وری، تعداد خطاها) تعیین شود.

فاکتورهای قابلیت استفاده و داده های کمی که در طول آزمایش های ردیابی چشم ایجاد شده اند، ما را قادر به کمی سنجش قابلیت استفاده و تجربه کاربر می سازد، بنابراین می توان در مقایسه با کارایی فرایندهای نرم افزاری پشتیبانی شده از نرم افزارهای ردیابی استاندارد و چشم انداز.

نتیجه

با

توجه به انتظارات اولیه، توسعه در سراسر مراحل مختلف در هر شرکت اتفاق می

افتد، که تنها تا حدودی شباهت به مدل های برنامه نویسی نرم افزار تعریف شده

در ادبیات است، زیرا اغلب آنها با فعالیت های خاص و عناصر چابک تکمیل می

شوند.

بررسی و

تلفیق روش های مختلف UX برای تصمیم گیران آینده شرکت های مختلف (نه تنها

نرم افزار های مرتبط) مفید است و یک نمای کلی سیستماتیک از روش های استفاده

شده در بازار نرم افزار نیز از دیدگاه علمی رمان است.

علاوه بر این، تحقیقات آزمایشگاهی به کاربرد مطالعات قابلیت استفاده از جنبه های اقتصادی مرتبط با محاسبات بازگشت کمک می کند.

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

جهت اطلاع از هزینه و زمان تحویل ترجمه، مقاله یا مقالات خود را به این ایمیل ارسال بفرمائید:

Email: aman.nazeri@yahoo.com

یا به شماره یا آی دی تلگرام زیر ارسال کنید:

آی دی تلگرام: amnazeri@

شماره تماس و شماره تلگرام

8707 405 0930

سفارش شما در کمتر از 5 دقیقه ارزیابی و به اطلاع شما رسانده می شود.

Universal Secure Network Coding via Rank-Metric Codes

برای دانلود رایگان مقاله اصلی به زبان انگلیسی اینجا کلیک کنید

رمزگذاری

شبکه امن جهانی از طریق کدهای رتبه سنجی

چکیده-مسئله

امن کردن یک سیستم ارتباطی

رمزگذاری شبکه در برابر رقیب استراق سمع را

مورد بررسی قرار می گیرد. این شبکه رمزگذاری شبکه خطی به

منظور تحویل بسته های n از

منبع به هر گیرنده را اجرا می کند و رقیب می تواند بر

روی لینک های انتخابی دلخواه μ

استراق سمع کند. هدف ارائه ارتباطات قابل اعتماد برای تمام گیرنده ها است، در حالی که تضمین می کند اطلاعات منبع

از لحاظ نظری از درسترس رقیب، امن باقی بماند. طرحی رمزگذاری ارائه

شده است که می تواند حداکثر نرخ احتمالی

بسته های n − را

به دست آورد. این طرح که بر منبای کدهای معیار بر اساس رتبه است، دارای خاصیت متمایز جهانی شدن است: می تواند در راس هر شبکه ارتباطات بدون نیاز به دانش

و یا هر گونه تغییرات در کد شبکه های زیربنایی

اجرا شود. تنها شرط این طرح این است که طول بسته حداقل n باشد،که به شدت برای ارتباطات جهانی در نرخ حداکثری مورد

نیاز است.یک سناریوی اضافی در نظرگرفته شده که در آن

رقیب اجازه دارد نه تنها استراق سمع کند بلکه و نیز به

میزان t

بسته خطا وارد شبکه کند و شبکه ممکن است از کمبود رتبه

در اکثر ρ

آسیب ببیند. در این مورد، طرح پیشنهاد شده می تواند برای رسیدن به نرخ بسته های n

− ρ − 2t − توسعه یابد.این نرخ تحت فرضیه ارتباطات

صفر-خطا مطلوب نشان داده شود.

رمزگذاری

شبکه امن جهانی از طریق کدهای رتبه سنجی

چکیده-مسئله

امن کردن یک سیستم ارتباطی

رمزگذاری شبکه در برابر رقیب استراق سمع را

مورد بررسی قرار می گیرد. این شبکه رمزگذاری شبکه خطی به

منظور تحویل بسته های n از

منبع به هر گیرنده را اجرا می کند و رقیب می تواند بر

روی لینک های انتخابی دلخواه μ

استراق سمع کند. هدف ارائه ارتباطات قابل اعتماد برای تمام گیرنده ها است، در حالی که تضمین می کند اطلاعات منبع

از لحاظ نظری از درسترس رقیب، امن باقی بماند. طرحی رمزگذاری ارائه

شده است که می تواند حداکثر نرخ احتمالی

بسته های n − را

به دست آورد. این طرح که بر منبای کدهای معیار بر اساس رتبه است، دارای خاصیت متمایز جهانی شدن است: می تواند در راس هر شبکه ارتباطات بدون نیاز به دانش

و یا هر گونه تغییرات در کد شبکه های زیربنایی

اجرا شود. تنها شرط این طرح این است که طول بسته حداقل n باشد،که به شدت برای ارتباطات جهانی در نرخ حداکثری مورد

نیاز است.یک سناریوی اضافی در نظرگرفته شده که در آن

رقیب اجازه دارد نه تنها استراق سمع کند بلکه و نیز به

میزان t

بسته خطا وارد شبکه کند و شبکه ممکن است از کمبود رتبه

در اکثر ρ

آسیب ببیند. در این مورد، طرح پیشنهاد شده می تواند برای رسیدن به نرخ بسته های n

− ρ − 2t − توسعه یابد.این نرخ تحت فرضیه ارتباطات

صفر-خطا مطلوب نشان داده شود.

نوع فایل: word صفحات ترجمه:25 سال: 2010 قیمت: 10000 تومان

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

جهت اطلاع از هزینه و زمان تحویل ترجمه، مقاله یا مقالات خود را به این ایمیل ارسال بفرمائید:

Email: aman.nazeri@yahoo.com

یا به شماره یا آی دی تلگرام زیر ارسال کنید:

آی دی تلگرام: amnazeri@

شماره تماس و شماره تلگرام

8707 405 0930

سفارش شما در کمتر از 5 دقیقه ارزیابی و به اطلاع شما رسانده می شود.

Universal Secure Error-Correcting Schemes for

Network Coding

برای دانلود رایگان مقاله اصلی به زبان انگلیسی اینجا کلیک کنید

طرح

جهانی تصحیح خطای امن برای رمزگذاری شبکه

چکیده- این مقاله به بررسی مشکل تامین امنیت

درسیستم رمزگذاری شبکه خطی در برابر رقیب هم در استراق سمع و هم در ایجاد پارازیت

، می پردازد. فرض بر این است که این شبکه n بسته را از منبع برای هر گیرنده انتقال می

دهد و این رقیب اجازه استراق سمع در μ لینک انتخاب شده به دلخواه را می دهد و نیز

به میزان t

بسته خطا وارد شبکه می کند. هدف این سیستم دستیابی به ارتباطات خطای صفر است که

امنیت نظری اطلاعات در برابر رقیب است.علاوه بر این، این هدف باید در مد جهانی از

شبکه حاصل شود، به عنوان مثال، بدون در نظر گرفتن توپولوژی و یا کد زیربنایی شبکه

.حد بالا درنرخ دست یافتنی تحت این شرایط با - بسته های T--n2 در مخابره - نشان داده شده است.طرح پیشنهاد

شده برای هر n و

هر اندازه میدان q ،

بسته ای با طول m در

حداقل n

نشانه ایجاد کرده است و می تواند به این ماکزیمم دست یابد.این طرح بر اساس کدهای

معیار بر اساس رتبه است و رمزگذاری و رمزگشایی با پیچیدگی پایین را می پذیرد.

علاوه بر این، این طرح در مفهوم طول مورد نیاز بسته ،طرحی بهینه است زیرا این طول کوچک

ترین مقدارممکن در میان طرح های جهانی است که به نرخ حداکثر دست می یابند.

2- مقدمه

شبکه پیاده سازی رمزگذاری شبکه خطی برای چند بخش

و بطور همزمان را در نظر بگیرید [1]. این شبکه ممکن است به مورد دو نوع از حملات

قرار گیرد: یک کاربر مخرب به منظور مختل کردن ارتباطات بسته های خراب را به شبکه

وارد می کند. استراق سمع کننده غیر مجاز از ارسال بسته جلوگیری می کند تا اطلاعات

را تا حد امکان در مورد پیام های مخابره شده ، کسب کند. ترکیب خطی انجام شده توسط

برنامه نویسی شبکه ، چالش هایی را برای طرح رمزگذاری در هر دو سناریو، ارائه می دهد و انگیزه تحقیقات قابل توجهی را

ایجاد کرده است.

این مقاله مشکل حملات فوق الذکر را درالگوی جهانی بررسی می کند، به عنوان مثال، به

روشی کاملا مستقل از توپولوژی شبکه وکد خاص شبکه. این این موضوع مزیت ایجاد طرح

هایی را دارد که با رمزگذاری غیرمنسجم (تصادفی) شبکه سازگار می باشند.همچنین، ما

با دقت بر اامات احتمال خطای صفر و نشت صفر اطلاعات تمرکز می کنیم. به عنوان

مثال، امنیت و اعتبار کامل ارتباطات

(درمفهوم اطلاعات نظری). بسیاری از کارهای قبلی در مورد این مشکل در رابطه

با موارد خاصی است که فقط کنترل خطا و یا امنیت مورد نیاز است.فرضیه تقسیم بندی

میان این آثار به محدودیت m طول بسته اشاره می کند. برای سیستمی که نیاز

است تحت هرطول بسته کار کند(به خصوص m=1 ) ، مشکل کنترل خطا به طور فشرده در ]3 [ -]5[ بحث شده است(مراجع ان را ببینید) و در ]6[ -]8[ به

مشکل امنیت توجه زیادی شده است.در همه این آثار ، راه حل های پیشنهاد شده نیاز به

دانش رمزگذاری شبکه ، دارد و بنابراین جهانی نیستند.از طرف دیگر طرح های جهانی

برای مواردی که m

باید به اندازه ی کافی بزرگ باشد ،ارائه شده است. این روشی است که در ]9[ و]10[ برای

کنترل خطا و در ]11[

برای امنیت در نظر گرفته شده است.

طرح جهانی تصحیح خطای امن برای رمزگذاری شبکه

چکیده- این مقاله به بررسی مشکل تامین امنیت درسیستم رمزگذاری شبکه خطی در برابر رقیب هم در استراق سمع و هم در ایجاد پارازیت ، می پردازد. فرض بر این است که این شبکه n بسته را از منبع برای هر گیرنده انتقال می دهد و این رقیب اجازه استراق سمع در μ لینک انتخاب شده به دلخواه را می دهد و نیز به میزان t بسته خطا وارد شبکه می کند. هدف این سیستم دستیابی به ارتباطات خطای صفر است که امنیت نظری اطلاعات در برابر رقیب است.علاوه بر این، این هدف باید در مد جهانی از شبکه حاصل شود، به عنوان مثال، بدون در نظر گرفتن توپولوژی و یا کد زیربنایی شبکه .حد بالا درنرخ دست یافتنی تحت این شرایط با - بسته های T--n2 در مخابره - نشان داده شده است.طرح پیشنهاد شده برای هر n و هر اندازه میدان q ، بسته ای با طول m در حداقل n نشانه ایجاد کرده است و می تواند به این ماکزیمم دست یابد.این طرح بر اساس کدهای معیار بر اساس رتبه است و رمزگذاری و رمزگشایی با پیچیدگی پایین را می پذیرد. علاوه بر این، این طرح در مفهوم طول مورد نیاز بسته ،طرحی بهینه است زیرا این طول کوچک ترین مقدارممکن در میان طرح های جهانی است که به نرخ حداکثر دست می یابند.

2- مقدمه

شبکه پیاده سازی رمزگذاری شبکه خطی برای چند بخش و بطور همزمان را در نظر بگیرید [1]. این شبکه ممکن است به مورد دو نوع از حملات قرار گیرد: یک کاربر مخرب به منظور مختل کردن ارتباطات بسته های خراب را به شبکه وارد می کند. استراق سمع کننده غیر مجاز از ارسال بسته جلوگیری می کند تا اطلاعات را تا حد امکان در مورد پیام های مخابره شده ، کسب کند. ترکیب خطی انجام شده توسط برنامه نویسی شبکه ، چالش هایی را برای طرح رمزگذاری در هر دو سناریو، ارائه می دهد و انگیزه تحقیقات قابل توجهی را ایجاد کرده است.

این مقاله مشکل حملات فوق الذکر را درالگوی جهانی بررسی می کند، به عنوان مثال، به روشی کاملا مستقل از توپولوژی شبکه وکد خاص شبکه. این این موضوع مزیت ایجاد طرح هایی را دارد که با رمزگذاری غیرمنسجم (تصادفی) شبکه سازگار می باشند.همچنین، ما با دقت بر اامات احتمال خطای صفر و نشت صفر اطلاعات تمرکز می کنیم. به عنوان مثال، امنیت و اعتبار کامل ارتباطات (درمفهوم اطلاعات نظری). بسیاری از کارهای قبلی در مورد این مشکل در رابطه با موارد خاصی است که فقط کنترل خطا و یا امنیت مورد نیاز است.فرضیه تقسیم بندی میان این آثار به محدودیت m طول بسته اشاره می کند. برای سیستمی که نیاز است تحت هرطول بسته کار کند(به خصوص m=1 ) ، مشکل کنترل خطا به طور فشرده در ]3 [ -]5[ بحث شده است(مراجع ان را ببینید) و در ]6[ -]8[ به مشکل امنیت توجه زیادی شده است.در همه این آثار ، راه حل های پیشنهاد شده نیاز به دانش رمزگذاری شبکه ، دارد و بنابراین جهانی نیستند.از طرف دیگر طرح های جهانی برای مواردی که m باید به اندازه ی کافی بزرگ باشد ،ارائه شده است. این روشی است که در ]9[ و]10[ برای کنترل خطا و در ]11[ برای امنیت در نظر گرفته شده است.

نوع فایل: word صفحات ترجمه:11 سال: 2010 قیمت: 10000 تومان

[ ترجمه کاملا تخصصی در کمترین زمان ممکن ]

مرکز ترجمه تخصصی ترجمه خانه و ایران پیپر با برخورداری از گروهی از بهترین متجرمین در رشته های مختلف دانشگاهی و علمی و با هدف ارائه خدماتی دقیق، سریع و با کیفیت در زمینه ترجمه تخصصی انگلیسی به فارسی و ترجمه تخصصی فارسی به انگلیسی با قیمتی عادلانه و مناسب در تمامی زمینه های علمی و تحقیقاتی در داخل و خارج از کشور به صورت 24 ساعته مشغول به فعالیت و خدمات رسانی به دانشجویان و پژوهشگران می باشد. کلیه خدمات ترجمه این گروه از طریق ایمیل، تلفن و پیامک ارائه و پشتیبانی می شوند .

گروه ترجمه تخصصی ترجمه خانه و ایران پیپر در بخش ترجمه انگلیسی به فارسی و ترجمه فارسی به انگلیسی فعالیت گسترده ای دارد و کاربران گرامی از هر نقطه از کشور و خارج از کشور می توانند تنها در چند دقیقه اقدام به ثبت سفارش خود کنند. این گروه با همکاری تیمی وسیع و کارآزموده از مترجمین فعال کشوری توانایی انجام صدها پروژه ترجمه آنلاین را در زمینه انگلیسی به فارسی و فارسی به انگلیسی در مدتی کوتاه داراست.

راهنمای سفارش ترجمه مقالات شما

جهت اطلاع از هزینه و زمان تحویل ترجمه، مقاله یا مقالات خود را به این ایمیل ارسال بفرمائید:

Email: aman.nazeri@yahoo.com

یا به شماره یا آی دی تلگرام زیر ارسال کنید:

آی دی تلگرام: amnazeri@

شماره تماس و شماره تلگرام

8707 405 0930

سفارش شما در کمتر از 5 دقیقه ارزیابی و به اطلاع شما رسانده می شود.